Qu'est-ce que le chiffrement de bout en bout ? (guide 2025)

Imaginez envoyer un message privé que seuls vous et le destinataire pouvez lire—même le fournisseur de service qui le transmet ne peut pas déchiffrer le contenu. C'est la puissance du chiffrement de bout en bout, une méthode de sécurité qui garantit que vos données restent privées depuis le moment où elles quittent votre appareil jusqu'à ce qu'elles atteignent leur destinataire.

Le chiffrement de bout en bout (E2EE) offre le plus haut niveau de sécurité pour les communications numériques et le partage de fichiers. Contrairement au chiffrement standard où les fournisseurs de services peuvent accéder à vos données, le chiffrement de bout en bout garantit que seuls vous et vos destinataires prévus détenez les clés pour déchiffrer l'information. Ce guide explique comment fonctionne le chiffrement de bout en bout, pourquoi il est important, et comment il se compare à d'autres méthodes de chiffrement. Pour des instructions étape par étape sur comment chiffrer des fichiers, consultez notre guide complet.

Qu'est-ce que le chiffrement de bout en bout ?

Le chiffrement de bout en bout est une méthode de sécurité où les données sont chiffrées sur l'appareil de l'expéditeur et ne peuvent être déchiffrées que par le destinataire prévu. Les clés de chiffrement ne quittent jamais l'appareil de l'utilisateur, ce qui signifie que même le fournisseur de service, les fournisseurs d'accès internet, ou les pirates qui interceptent les données ne peuvent pas lire le contenu chiffré.

Cela diffère du chiffrement standard où les données peuvent être chiffrées pendant la transmission mais sont déchiffrées et rechiffrées par les serveurs, créant des vulnérabilités potentielles. Avec le chiffrement de bout en bout, vos données restent chiffrées tout au long de leur parcours, offrant une véritable confidentialité et sécurité.

Comment fonctionne le chiffrement de bout en bout

Comprendre le fonctionnement du chiffrement de bout en bout vous aide à apprécier ses avantages en matière de sécurité et à prendre des décisions éclairées sur les services à utiliser.

Le processus de chiffrement

Lorsque vous envoyez un message ou un fichier en utilisant le chiffrement de bout en bout, le processus commence sur votre appareil. Vos données sont chiffrées à l'aide d'une clé publique appartenant au destinataire. Ces données chiffrées ne peuvent être déchiffrées qu'à l'aide de la clé privée correspondante, que seul le destinataire possède. Le fournisseur de services qui facilite la transmission n'a jamais accès aux clés privées, ce qui lui rend impossible la lecture de votre contenu.

Génération et échange de clés

Le chiffrement de bout en bout repose sur la cryptographie à clé publique, également connue sous le nom de chiffrement asymétrique. Chaque utilisateur possède une paire de clés : une clé publique qui peut être partagée ouvertement et une clé privée qui doit rester secrète. Lorsque vous souhaitez envoyer des données chiffrées à quelqu'un, vous utilisez sa clé publique pour les chiffrer. Seule sa clé privée peut les déchiffrer, garantissant ainsi que même si les données chiffrées sont interceptées, elles restent illisibles.

Architecture à connaissance zéro

De nombreux services de chiffrement de bout en bout utilisent une architecture à "connaissance zéro" ou "accès zéro". Cela signifie que le fournisseur de services n'a aucune connaissance de vos données — il ne peut pas lire, accéder ou déchiffrer vos fichiers, même s'il est légalement contraint de le faire. Cette architecture offre le plus haut niveau de protection de la vie privée disponible.

Chiffrement de bout en bout vs autres méthodes de chiffrement

Tous les chiffrements ne se valent pas. Comprendre les différences vous aide à choisir le niveau de sécurité adapté à vos besoins.

Outils utilisant le chiffrement de bout en bout

Plusieurs plateformes mettent en œuvre le chiffrement de bout en bout pour différents cas d'utilisation. Voici des exemples dans différentes catégories :

Messagerie et communication

- Signal : Application de messagerie open-source avec chiffrement de bout en bout pour les textes, les appels et les médias

- WhatsApp : Utilise le chiffrement de bout en bout pour les messages, bien que les métadonnées soient toujours collectées

- ProtonMail : Service de messagerie avec chiffrement de bout en bout pour les communications par e-mail

Stockage et partage de fichiers

- ProtonDrive : Stockage cloud avec chiffrement de bout en bout pour les fichiers et dossiers

- Tresorit : Partage de fichiers d'entreprise avec architecture de chiffrement à connaissance nulle

- SpiderOak : Sauvegarde cloud avec chiffrement de bout en bout

Pour le partage de documents professionnels qui combine sécurité et analyses, envisagez des solutions de partage de fichiers chiffrés qui offrent un chiffrement robuste ainsi que le suivi de l'engagement et des contrôles d'accès.

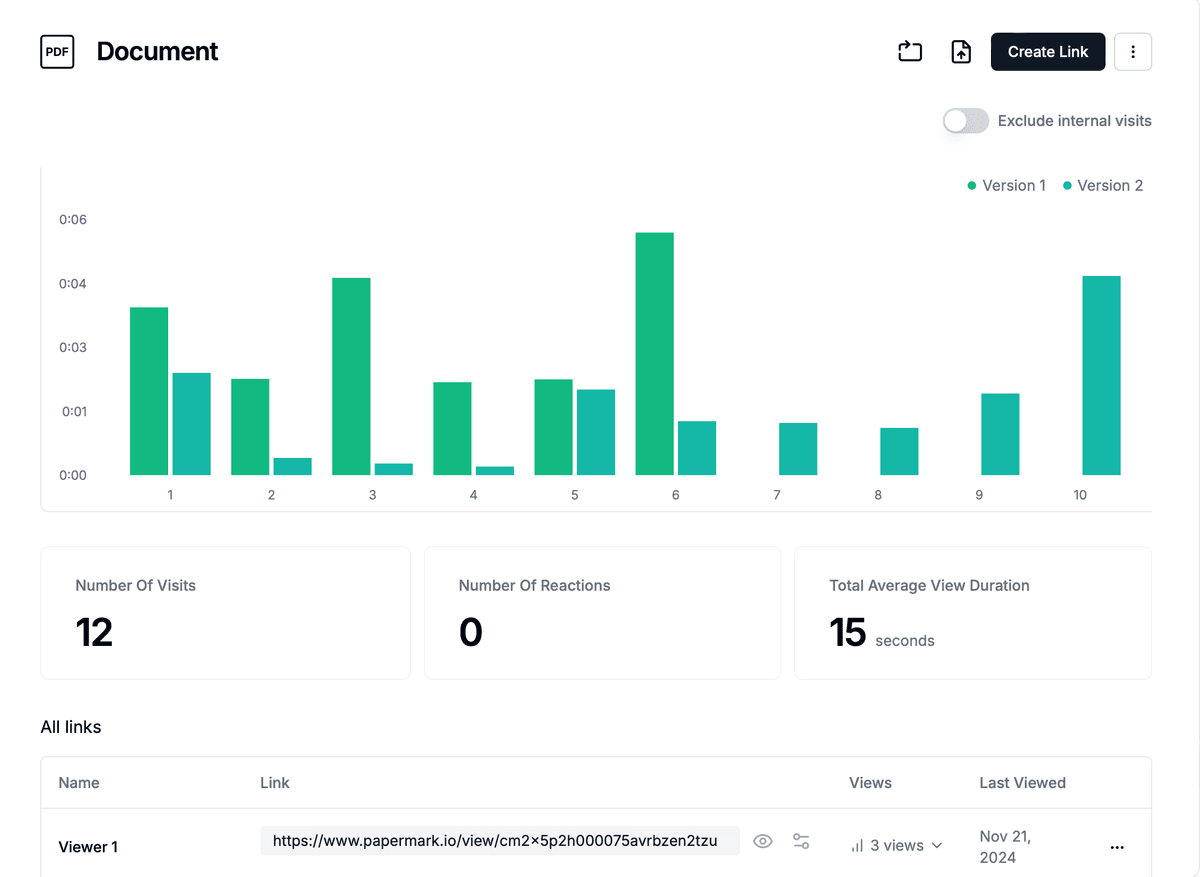

Papermark et chiffrement

Papermark utilise le chiffrement côté serveur (AES-256) combiné à des contrôles d'accès complets pour fournir un partage de documents sécurisé. Bien que n'utilisant pas le chiffrement de bout en bout, Papermark offre de solides fonctionnalités de sécurité, notamment la protection par mot de passe, l'expiration des liens, les limites de téléchargement, le filigranage et la prévention des captures d'écran.

Pour les cas d'utilisation où vous avez besoin à la fois de sécurité et d'intelligence d'affaires — comme le suivi des investisseurs qui consultent votre présentation ou la surveillance de l'engagement des clients avec vos propositions — l'approche de Papermark offre le bon équilibre entre sécurité et fonctionnalité. Les capacités d'analyse de la plateforme nécessitent un accès côté serveur aux métadonnées des documents, ce qui ne serait pas possible avec un chiffrement de bout en bout strict.

Lorsque vous choisissez entre le chiffrement de bout en bout et le chiffrement côté serveur avec des contrôles rigoureux, considérez vos besoins spécifiques. Pour les communications personnelles hautement sensibles ou les fichiers où la confidentialité maximale est primordiale, le chiffrement de bout en bout est essentiel. Pour le partage de documents d'entreprise où vous avez besoin de fonctionnalités d'analyse et de collaboration, le chiffrement côté serveur avec des contrôles d'accès robustes peut être plus pratique.

FAQ

Plusieurs plateformes mettent en œuvre le chiffrement de bout en bout pour différents cas d'utilisation. Voici des exemples dans différentes catégories :

Messagerie et communication

- Signal : Application de messagerie open-source avec chiffrement de bout en bout pour les textes, les appels et les médias

- WhatsApp : Utilise le chiffrement de bout en bout pour les messages, bien que les métadonnées soient toujours collectées

- ProtonMail : Service de messagerie avec chiffrement de bout en bout pour les communications par e-mail

Stockage et partage de fichiers

- ProtonDrive : Stockage cloud avec chiffrement de bout en bout pour les fichiers et dossiers

- Tresorit : Partage de fichiers d'entreprise avec architecture de chiffrement à connaissance nulle

- SpiderOak : Sauvegarde cloud avec chiffrement de bout en bout

Pour le partage de documents professionnels qui combine sécurité et analyses, envisagez des solutions de partage de fichiers chiffrés qui offrent un chiffrement robuste ainsi que le suivi d'engagement et des contrôles d'accès.

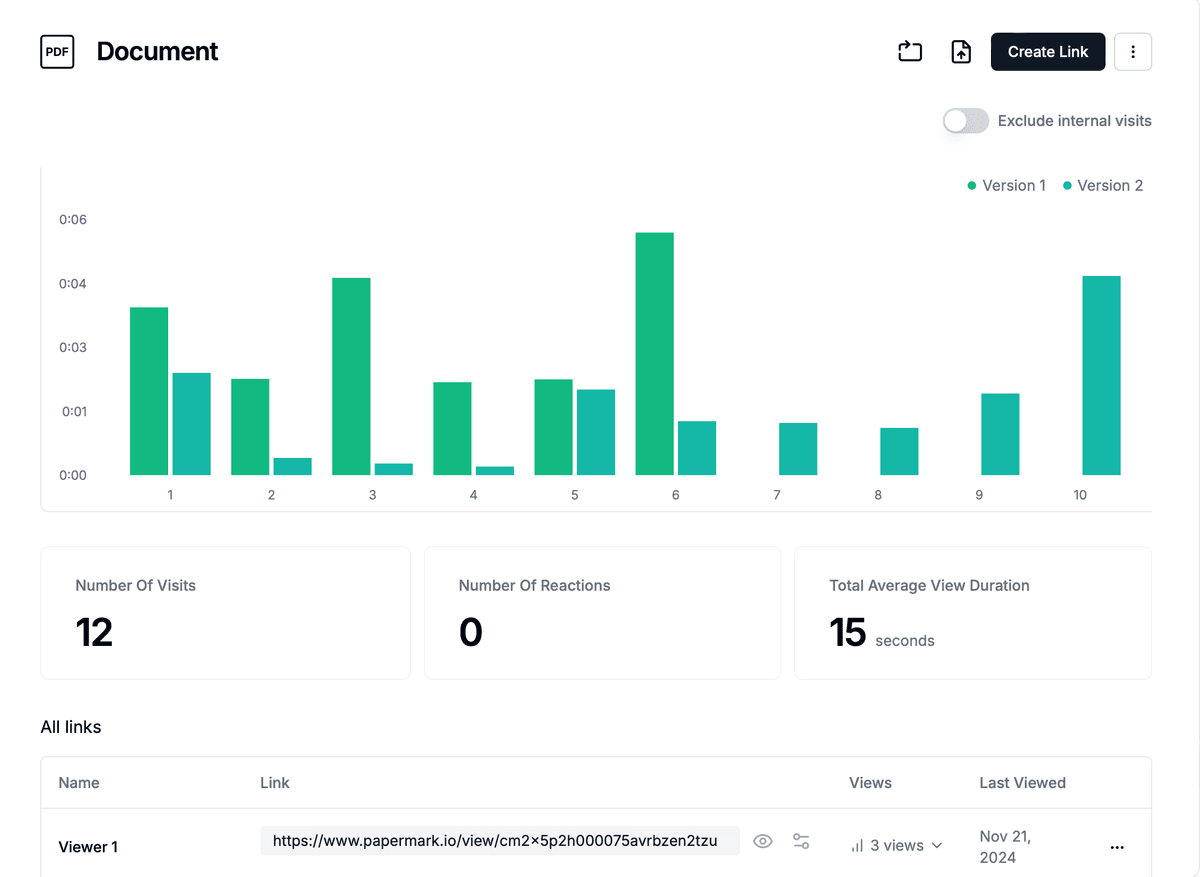

Papermark et chiffrement

Papermark utilise le chiffrement côté serveur (AES-256) combiné à des contrôles d'accès complets pour fournir un partage de documents sécurisé. Bien que n'utilisant pas le chiffrement de bout en bout, Papermark offre de solides fonctionnalités de sécurité, notamment la protection par mot de passe, l'expiration des liens, les limites de téléchargement, le filigranage et la prévention des captures d'écran.

Pour les cas d'utilisation où vous avez besoin à la fois de sécurité et d'intelligence d'affaires — comme le suivi des investisseurs qui consultent votre présentation ou la surveillance de l'engagement des clients avec vos propositions — l'approche de Papermark offre le bon équilibre entre sécurité et fonctionnalité. Les capacités d'analyse de la plateforme nécessitent un accès côté serveur aux métadonnées des documents, ce qui ne serait pas possible avec un chiffrement de bout en bout strict.

Lorsque vous choisissez entre le chiffrement de bout en bout et le chiffrement côté serveur avec des contrôles rigoureux, considérez vos besoins spécifiques. Pour les communications personnelles ou les fichiers hautement sensibles où la confidentialité maximale est primordiale, le chiffrement de bout en bout est essentiel. Pour le partage de documents professionnels où vous avez besoin de fonctionnalités d'analyse et de collaboration, le chiffrement côté serveur avec des contrôles d'accès robustes peut être plus pratique.