Vollständiger Leitfaden zur Datensicherheit in Ihrem Unternehmen 2026

Hallo! Willkommen zum ultimativen Leitfaden zur Beherrschung der Datensicherheit im Jahr 2026. Dieser Leitfaden vermittelt Ihnen alles, was Sie über den Schutz Ihrer Daten wissen müssen. Wir behandeln zunächst die Grundlagen und tauchen dann in fortgeschrittene Sicherheitsmaßnahmen ein. Am Ende werden Sie ein Profi für Datensicherheit sein! Ich erkläre die Dinge auf eine leicht verständliche Weise. Lassen Sie uns loslegen und dafür sorgen, dass Ihre Daten sicher bleiben.

Kurzfassung

Hier sind die wichtigsten Erkenntnisse aus diesem Leitfaden:

- Datensicherheit ist im Jahr 2026 aufgrund zunehmender Cyberbedrohungen extrem wichtig.

- Wichtige Aspekte umfassen Datensicherheitsrichtlinien, Verschlüsselung und Multi-Faktor-Authentifizierung.

- Achten Sie auf Bedrohungen wie Malware, Phishing, Ransomware und Insider-Bedrohungen.

- Sie müssen Maßnahmen wie Zugriffskontrollen und Endpoint-Schutz implementieren.

- Entwickeln Sie eine solide Datensicherheitsstrategie mit Risikomanagement und Incident Response.

- Befolgen Sie Vorschriften wie DSGVO und HIPAA.

- Papermark.io bietet Tools zur Verbesserung der Datensicherheit und zur Einhaltung der Vorschriften.

Datensicherheit verstehen

Was genau ist also Datensicherheit? Es sind all die Maßnahmen, die wir ergreifen, um Daten vor unbefugtem Zugriff zu schützen. Das bedeutet sicherzustellen, dass nur berechtigte Personen darauf zugreifen können und dass die Daten nicht manipuliert oder gestohlen werden.

Die Grundlagen der Datensicherheit

Im Kern geht es bei der Datensicherheit darum, Informationen vor Gefahren zu schützen. Das könnte ein unbefugter Zugriff auf Ihre Daten sein, der Verlust oder die Beschädigung Ihrer Daten oder Datendiebstahl. Das Verständnis dieser Grundlagen ist der erste Schritt, um ein Experte für Datensicherheit zu werden.

Schlüsselprinzipien der Datensicherheit

Es gibt drei große Konzepte, die das Fundament der Datensicherheit bilden:

- Vertraulichkeit: Nur autorisierte Personen können auf die Daten zugreifen.

- Integrität: Die Daten sind korrekt und wurden nicht von anderen verändert.

- Verfügbarkeit: Sie können bei Bedarf auf die Daten zugreifen.

![Illustration der drei Grundprinzipien der Datensicherheit: Vertraulichkeit, Integrität und Verfügbarkeit.]

Schlüsselelemente der Datensicherheit

Nachdem wir nun die Grundlagen kennen, sprechen wir über die wichtigsten Komponenten, die zur Sicherheit Ihrer Daten beitragen. Dazu gehören Datensicherheitsrichtlinien, Verschlüsselung und Multi-Faktor-Authentifizierung. Wir werden jeden dieser Punkte genauer betrachten.

Datensicherheitsrichtlinien

Datensicherheitsrichtlinien sind wie Regeln, die einer Organisation vorgeben, wie sie ihre Daten schützen soll. Sie umfassen Aspekte wie Zugriffsberechtigungen, Umgang mit Daten und einzuhaltende Vorschriften. Gute Richtlinien sind entscheidend für die Datensicherheit.

Entwicklung von Datensicherheitsrichtlinien

Um gute Datensicherheitsrichtlinien zu erstellen, müssen Sie:

- Die Risiken ermitteln

- Verantwortlichkeiten festlegen

- Regeln zum Schutz der Daten aufstellen

So stellt man sicher, dass jeder seine Aufgabe beim Schutz der Daten kennt.

Risikobewertung

Eine Risikobewertung hilft Ihnen, mögliche Bedrohungen und Schwachstellen zu identifizieren. Sie analysieren die Wahrscheinlichkeit verschiedener Arten von Datenschutzverletzungen und deren potenzielle Auswirkungen. Dieser Schritt ist wichtig, um zu wissen, worauf Sie Ihre Datensicherheitsmaßnahmen konzentrieren sollten.

Rollendefinition

Die Festlegung von Zuständigkeiten stellt sicher, dass jeder seine Rolle beim Schutz der Daten kennt. Dies bedeutet, festzulegen, wer Zugriff auf sensible Daten hat und wer die Sicherheitsmaßnahmen überwachen muss.

Protokollerstellung

Die Einrichtung von Regeln bedeutet, Richtlinien für die Handhabung, Speicherung und Übertragung von Daten zu erstellen. Diese Regeln sollten Branchenstandards und gesetzlichen Vorschriften entsprechen. Klare Regeln helfen sicherzustellen, dass alle mit Daten auf die gleiche sichere Weise umgehen.

Wussten Sie schon? Cyberkriminalität wird im Jahr 2026 voraussichtlich weltweit Kosten in Höhe von satten 9,5 Billionen US-Dollar verursachen.

Datenschutzmethoden

Datenschutzmethoden sind die Werkzeuge und Techniken, die verwendet werden, um Daten zu schützen. Dazu gehören Verschlüsselung, Multi-Faktor-Authentifizierung und Zugriffskontrollen. Die Verwendung dieser Methoden ist ein Muss für den Schutz wichtiger Informationen.

Verschlüsselung

Verschlüsselung ist eine Methode, um lesbare Daten in einen geheimen Code umzuwandeln, damit Unbefugte sie nicht lesen können. Es ist eine Schlüsselmethode zum Schutz von Daten, sowohl wenn sie gespeichert sind als auch wenn sie übertragen werden. Schauen wir uns die verschiedenen Arten der Verschlüsselung und ihre Funktionsweise an.

Arten der Verschlüsselung

Es gibt verschiedene Arten der Verschlüsselung, jede gut für unterschiedliche Zwecke:

- Symmetrische Verschlüsselung: Verwendet denselben Schlüssel zum Verschlüsseln und Entschlüsseln von Daten. Gut für die Sicherung großer Datenmengen, aber der Schlüssel muss sicher aufbewahrt werden.

- Asymmetrische Verschlüsselung: Verwendet zwei Schlüssel - einen öffentlichen zum Verschlüsseln und einen privaten zum Entschlüsseln. Wird häufig für sichere Kommunikation und digitale Signaturen verwendet.

- Hashing: Wandelt Daten in eine Zeichenfolge aus Buchstaben und Zahlen gleicher Länge um. Wird verwendet, um zu überprüfen, ob Daten manipuliert wurden.

Symmetrische Verschlüsselung

Symmetrische Verschlüsselung verwendet denselben Schlüssel zum Verschlüsseln und Entschlüsseln von Daten. Sie ist schnell für die Sicherung großer Datenmengen, aber man muss vorsichtig mit dem Schlüssel umgehen. Diese Art wird oft für gespeicherte Daten verwendet.

Asymmetrische Verschlüsselung

Asymmetrische Verschlüsselung verwendet zwei Schlüssel - man verschlüsselt mit dem öffentlichen Schlüssel und entschlüsselt mit dem privaten Schlüssel. Sie wird sehr häufig für sichere Kommunikation und digitale Signaturen eingesetzt. Diese Art wird in der Regel für Daten verwendet, die übertragen werden.

Hashing

Hashing verwandelt Daten in eine Zeichenfolge aus Buchstaben und Zahlen, die immer die gleiche Länge hat. Man kann sie nicht zurück in die ursprünglichen Daten umwandeln. Es wird häufig verwendet, um Passwörter sicher zu speichern und zu überprüfen, ob Daten manipuliert wurden.

![Illustration, die den Prozess der Datenverschlüsselung mittels symmetrischer und asymmetrischer Verschlüsselung zeigt.]

Häufige Bedrohungen für die Datensicherheit

Um einen guten Datenschutz zu gewährleisten, müssen Sie die häufigen Bedrohungen für die Datensicherheit kennen. Dazu gehören Malware, Phishing, Ransomware und Insider-Bedrohungen. Lassen Sie uns jede dieser Bedrohungen genauer betrachten und lernen, wie man sie abwehren kann.

Malware

Malware, kurz für "bösartige Software", ist darauf ausgelegt, Computersysteme zu beschädigen, zu stören oder sich in sie einzuschleichen. Dazu gehören Viren, Würmer, Trojaner und Spyware. Die verschiedenen Arten von Malware zu kennen, ist der erste Schritt, um sich davor zu schützen.

Arten von Malware

Verschiedene Arten von Malware verursachen unterschiedliche Schäden:

- Viren heften sich an normale Dateien

- Würmer verbreiten sich über Netzwerke

- Spyware sammelt heimlich Ihre Informationen ohne Erlaubnis

Jede Art von Malware stellt eine einzigartige Gefahr für die Datensicherheit dar.

Präventionsmethoden

Um Malware zu verhindern, sollten Sie:

- Antivirensoftware verwenden

- Ihre Systeme aktuell halten

- Menschen über sicheres Surfen aufklären

Diese Maßnahmen helfen, das Risiko einer Malware-Infektion zu verringern.

![Grafik, die verschiedene Arten von Malware und ihre Auswirkungen auf ein Computersystem zeigt.]

Phishing

Phishing ist, wenn jemand Sie dazu verleitet, sensible Informationen preiszugeben, wie Anmeldedaten, indem er vorgibt, jemand zu sein, dem Sie vertrauen. Dies geschieht meist per E-Mail. Phishing-Versuche zu erkennen und zu stoppen ist entscheidend für die Datensicherheit.

Erkennen von Phishing-Versuchen

Um Phishing zu erkennen, achten Sie auf:

- Verdächtige E-Mail-Adressen

- Sprache, die Druck ausübt

- Anhänge oder Links, die Sie nicht erwartet haben

Diese Anzeichen erkennen zu können ist der erste Schritt, um Phishing-Angriffe zu verhindern.

Präventionsmaßnahmen

Um Phishing zu verhindern:

- Verwenden Sie E-Mail-Filter

- Richten Sie Multi-Faktor-Authentifizierung (MFA) ein

- Schulen Sie Mitarbeiter, Phishing zu erkennen und zu melden

Diese Techniken helfen, das Risiko zu reduzieren, auf Phishing hereinzufallen.

![Grafik, die ein Beispiel einer Phishing-E-Mail mit hervorgehobenen Warnzeichen zeigt.]

Ransomware

Ransomware verschlüsselt Ihre Dateien und fordert Geld für die Entschlüsselung. Sie stellt eine große Bedrohung dar, da sie erhebliche Störungen verursachen kann. Das Verständnis, wie Ransomware funktioniert und wie man auf einen Angriff reagiert, ist unerlässlich.

Arten von Ransomware

Es gibt verschiedene Arten von Ransomware:

- Crypto-Ransomware verschlüsselt Ihre Dateien

- Locker-Ransomware sperrt Sie aus Ihrem Gerät aus

Jede Art bringt ihre eigenen Herausforderungen mit sich und erfordert eine andere Reaktion.

Reaktionsstrategien

Die Reaktion auf Ransomware bedeutet:

- Regelmäßige Backups durchführen

- Das Lösegeld nicht bezahlen

- Einen soliden Notfallplan haben

Diese Strategien helfen, die Auswirkungen eines Ransomware-Angriffs zu verringern und Sie schneller wieder zum Laufen zu bringen.

![Diagramm, das die Schritte zur Reaktion auf einen Ransomware-Angriff zeigt, einschließlich Backups und Vorfallreaktion.]

Insider-Bedrohungen

Insider-Bedrohungen kommen von innerhalb Ihrer Organisation und können absichtlich oder versehentlich sein. Sie betreffen Mitarbeiter, Auftragnehmer oder Partner, die ihren Zugang zu Daten missbrauchen. Die Verhinderung von Insider-Bedrohungen ist entscheidend für die vollständige Datensicherheit.

Arten von Insider-Bedrohungen

Zu den Arten von Insider-Bedrohungen gehören:

- Böswillige Insider, die der Organisation absichtlich schaden wollen

- Fahrlässige Insider, die versehentlich Schaden verursachen

Jeder Typ bringt eigene Herausforderungen mit sich und erfordert einen anderen Ansatz.

Risikominderungsstrategien

Um Insider-Bedrohungen zu verringern:

- Strikte Zugriffskontrollen einführen

- Benutzeraktivitäten überwachen

- Regelmäßige Sicherheitsschulungen durchführen

Diese Strategien helfen, das Risiko von Insider-Bedrohungen zu reduzieren und Daten zu schützen.

Wow! 75% der Sicherheitsexperten haben im vergangenen Jahr mehr Cyberangriffe beobachtet

Implementierung von Datensicherheitsmaßnahmen

Die Implementierung von Datensicherheitsmaßnahmen bedeutet, eine Kombination aus Technologie, Richtlinien und Praktiken zum Schutz von Daten vor Bedrohungen einzusetzen. Diese Maßnahmen umfassen Zugriffskontrollen, Datenverschlüsselung und Endpunktschutz. Schauen wir uns jede dieser Maßnahmen genauer an.

Zugriffskontrollen

Zugriffskontrollen beschränken, wer Ressourcen in einem Computersystem einsehen oder nutzen kann. Sie sind ein Muss für den Schutz sensibler Daten. Die Einrichtung guter Zugriffskontrollen stellt sicher, dass nur Personen, die Zugang zu wichtigen Informationen haben sollten, diese auch erhalten.

Arten von Zugriffskontrollen

Es gibt verschiedene Arten von Zugriffskontrollen:

- Physische Kontrollen wie Schlösser und Sicherheitspersonal

- Technische Kontrollen wie Firewalls und Verschlüsselung

- Administrative Kontrollen wie Richtlinien und Verfahren

Jeder Typ hat eine spezifische Aufgabe beim Schutz von Daten.

Bewährte Praktiken

Zu den bewährten Praktiken für Zugriffskontrollen gehören:

- Anwendung des Prinzips der geringsten Berechtigung (nur Zugriff auf das Notwendige gewähren)

- Verwendung rollenbasierter Zugriffskontrollen

- Regelmäßige Überprüfung der Zugriffsberechtigungen

Diese Praktiken helfen sicherzustellen, dass Zugriffskontrollen gut funktionieren und aktuell bleiben.

Die Sicherheit Ihrer Daten ist entscheidend, besonders in Bereichen wie einem Datenraum für Investoren. Zugriffskontrollen und andere Sicherheitsmaßnahmen sind in diesen Situationen von zentraler Bedeutung.

Datenverschlüsselung

Datenverschlüsselung ist der Prozess, bei dem Daten in einen Geheimcode umgewandelt werden, um zu verhindern, dass Unbefugte sie lesen können. Sie ist ein wesentlicher Bestandteil der Datensicherheit. Die Verwendung starker Verschlüsselungsmethoden hilft, Daten sowohl im Ruhezustand als auch bei der Übertragung zu schützen.

Verschlüsselungsstandards

Gängige Verschlüsselungsstandards umfassen:

- AES (Advanced Encryption Standard)

- RSA (Rivest-Shamir-Adleman)

Diese Standards bieten äußerst starke Sicherheit für die Datenverschlüsselung. Die Kenntnis dieser Standards hilft Ihnen, die richtige Verschlüsselungsmethode auszuwählen.

Bewährte Praktiken für die Verschlüsselung

Zu den bewährten Praktiken für die Verschlüsselung gehören:

- Verwendung starker Verschlüsselungsalgorithmen

- Sichere Aufbewahrung von Verschlüsselungsschlüsseln

- Verschlüsselung von Daten sowohl im Ruhezustand als auch bei der Übertragung

Diese Praktiken helfen sicherzustellen, dass die Verschlüsselung gut funktioniert und aktuell bleibt.

![Grafik, die verschiedene Verschlüsselungsstandards und bewährte Praktiken für die Implementierung zeigt.]

Endpunktschutz

Endpunktschutz bedeutet die Sicherung von Endbenutzergeräten wie Laptops, Desktops und Telefonen vor Bedrohungen. Die Implementierung guter Endpunktschutzmaßnahmen hilft sicherzustellen, dass diese Geräte nicht zu Einfallstoren für Cyberangriffe werden.

Endpunktsicherheitslösungen

Zu den Endpunktsicherheitslösungen gehören:

- Antivirensoftware

- Endpunkterkennung und -reaktion (EDR) Tools

- Mobile Device Management (MDM) Systeme

Diese Lösungen helfen, Endbenutzergeräte vor verschiedenen Bedrohungen zu schützen.

Bewährte Praktiken für die Endpunktsicherheit

Bewährte Methoden für Endpunktsicherheit umfassen:

- Software aktuell halten

- Aktivierung von Firewalls

- Benutzer über sichere Praktiken aufklären

Diese Praktiken helfen sicherzustellen, dass Endbenutzergeräte vor Bedrohungen geschützt sind und Daten sicher bleiben.

Möchten Sie Ihre eigene sichere Dokumentenaustausch-Lösung entwickeln? Diese Open-Source-Anleitung führt Sie durch den Prozess und gibt Einblicke in Endpunktschutzmaßnahmen.

Entwicklung einer Datensicherheitsstrategie

Eine Datensicherheitsstrategie beschreibt den Ansatz einer Organisation zum Schutz ihrer Daten. Sie umfasst Risikomanagement, Reaktion auf Vorfälle und kontinuierliche Verbesserung. Der Aufbau einer soliden Strategie ist ein Muss, um Daten langfristig zu schützen.

Risikomanagement

Risikomanagement bedeutet, Risiken für die Datensicherheit zu finden, zu messen und zu bewältigen. Es ist eine proaktive Methode, um Datenschutzverletzungen zu verhindern und die Sicherheit der Daten zu gewährleisten. Die Einführung guter Risikomanagementpraktiken hilft Organisationen, potenziellen Bedrohungen einen Schritt voraus zu sein.

Risikobewertung

Eine Risikobewertung hilft Ihnen, mögliche Bedrohungen und Schwachstellen zu erkennen. Es bedeutet, die Wahrscheinlichkeit und Schwere verschiedener Arten von Datenschutzverletzungen zu analysieren. Dieser Schritt ist entscheidend, um zu wissen, worauf Sie Ihre Datensicherheitsbemühungen konzentrieren sollten. Regelmäßige Risikobewertungen helfen sicherzustellen, dass Sicherheitsmaßnahmen aktuell sind.

Risikominderungsstrategien

Zu den Risikominderungsstrategien gehören:

- Einrichtung von Sicherheitskontrollen

- Durchführung regelmäßiger Sicherheitsaudits

- Bereitstellung von Mitarbeiterschulungen

Diese Strategien helfen, das Risiko von Datenschutzverletzungen zu reduzieren und Daten zu schützen. Die Implementierung guter Risikominderungsstrategien ist ein Muss für umfassende Datensicherheit.

![Diagramm, das die Schritte des Risikomanagements zeigt, einschließlich Risikobewertung und Risikominderungsstrategien.]

Vorfallreaktion

Vorfallreaktion bedeutet, sich auf Datenschutzverletzungen und andere Sicherheitsvorfälle vorzubereiten und damit umzugehen. Sie ist entscheidend, um die Auswirkungen einer Verletzung zu minimieren und schnell zur Normalität zurückzukehren. Ein solider Vorfallreaktionsplan hilft Organisationen, Sicherheitsvorfälle effektiv zu bewältigen.

Vorfallreaktionsplan

Ein Vorfallreaktionsplan beschreibt die Schritte, die bei einem Sicherheitsvorfall zu unternehmen sind. Er umfasst:

- Erkennung: Den Vorfall identifizieren

- Eindämmung: Verhindern der Ausbreitung

- Beseitigung: Entfernen der Bedrohung

- Wiederherstellung: Rückkehr zum Normalbetrieb

Ein klarer Plan stellt sicher, dass die Organisation schnell und effektiv auf Sicherheitsvorfälle reagieren kann.

Best Practices für die Vorfallreaktion

Best Practices für die Vorfallreaktion umfassen:

- Regelmäßige Übungen

- Klare Kommunikationspläne

- Lernen aus vergangenen Vorfällen

Diese Praktiken helfen sicherzustellen, dass die Organisation bereit ist, Sicherheitsvorfälle zu bewältigen und deren Auswirkungen zu minimieren.

![Grafik, die die Komponenten eines Vorfallreaktionsplans und Best Practices für die Umsetzung zeigt.]

Für Startups ist eine solide Vorfallreaktionsstrategie entscheidend. Die Auswahl des richtigen Datenraums für Startups kann ein wichtiger Teil dieses Prozesses sein.

Kontinuierliche Verbesserung

Kontinuierliche Verbesserung bedeutet, Sicherheitsmaßnahmen regelmäßig zu überprüfen und zu aktualisieren, um neue Bedrohungen und Schwachstellen zu bewältigen. Dieser Prozess hilft sicherzustellen, dass Datensicherheitsmaßnahmen wirksam und aktuell bleiben. Die Implementierung eines kontinuierlichen Verbesserungsprozesses ist ein Muss für langfristige Datensicherheit.

Sicherheitsaudits

Sicherheitsaudits bedeuten die Überprüfung der Sicherheitsmaßnahmen einer Organisation, um Schwachstellen und verbesserungsbedürftige Bereiche zu finden. Regelmäßige Audits helfen sicherzustellen, dass Sicherheitsmaßnahmen gut funktionieren und aktuell sind. Die Durchführung von Sicherheitsaudits ist ein wesentlicher Bestandteil der kontinuierlichen Verbesserung.

Mitarbeiterschulung

Mitarbeiterschulungen stellen sicher, dass das Personal über bewährte Sicherheitspraktiken informiert ist und bereit ist, Sicherheitsvorfälle zu bewältigen. Regelmäßige Schulungen helfen sicherzustellen, dass Mitarbeiter ihre Rolle beim Schutz von Daten kennen und potenzielle Bedrohungen erkennen können.

![Diagramm, das die Komponenten eines kontinuierlichen Verbesserungsprozesses zeigt, einschließlich Sicherheitsaudits und Mitarbeiterschulungen.]

Einhaltung von Datenschutzbestimmungen

Die Einhaltung von Datenschutzregeln ist ein Muss, um rechtliche Probleme zu vermeiden und das Vertrauen der Kunden zu bewahren. Zu den wichtigsten Regeln gehören DSGVO, HIPAA und CCPA. Das Verständnis und die Einhaltung dieser Regeln helfen sicherzustellen, dass Daten sicher und verantwortungsvoll behandelt werden.

Datenschutz-Grundverordnung (DSGVO)

Die DSGVO ist ein umfassendes Datenschutzgesetz, das für Organisationen gilt, die in der Europäischen Union tätig sind. Es legt strenge Regeln für die Handhabung von Daten und die Einholung der Zustimmung der Nutzer fest. Die Einhaltung der DSGVO ist ein Muss für Organisationen, die personenbezogene Daten von EU-Bürgern verarbeiten.

Rechte der betroffenen Personen

Die DSGVO gewährt Personen verschiedene Rechte, darunter das Recht auf:

- Zugang zu ihren Daten

- Berichtigung falscher Daten

- Löschung ihrer Daten

Organisationen müssen Prozesse einrichten, um diese Anfragen zu bearbeiten. Die Kenntnis der Rechte betroffener Personen ist entscheidend für die Einhaltung der DSGVO.

Meldung von Datenschutzverletzungen

Organisationen müssen Behörden und betroffene Personen innerhalb von 72 Stunden über Datenschutzverletzungen informieren. Dies erfordert robuste Systeme zur Erkennung und Reaktion auf Verstöße. Die Einhaltung der Regeln zur Meldung von Datenschutzverletzungen ist ein Muss für die DSGVO-Konformität.

![Grafik, die die Schlüsselkomponenten der DSGVO-Konformität zeigt, einschließlich der Rechte der betroffenen Personen und der Meldung von Datenschutzverletzungen.]

Müssen Sie Dokumente sicher teilen und dabei DSGVO-konform bleiben? Dieser Leitfaden zum Erstellen eines PDF-Links kann Ihnen genau dabei helfen.

Health Insurance Portability and Accountability Act (HIPAA)

HIPAA legt Standards zum Schutz sensibler Patientendaten in der Gesundheitsbranche fest. Die Einhaltung bedeutet, Schutzmaßnahmen einzuführen, um Datenschutz und -sicherheit zu gewährleisten. Die Befolgung der HIPAA-Regeln ist für Gesundheitsorganisationen ein Muss.

Administrative Schutzmaßnahmen

Administrative Schutzmaßnahmen umfassen Richtlinien und Verfahren zur Verwaltung der Auswahl, Entwicklung und Wartung von Sicherheitsmaßnahmen. Diese Schutzmaßnahmen helfen sicherzustellen, dass Datenschutz und -sicherheit innerhalb der Organisation gewahrt bleiben.

Technische Schutzmaßnahmen

Technische Schutzmaßnahmen umfassen die Technologie zum Schutz von Daten, wie Verschlüsselung und Zugriffskontrollen. Die Einführung guter technischer Schutzmaßnahmen ist ein Muss für die HIPAA-Konformität und den Schutz sensibler Patientendaten.

![Diagramm, das die Schlüsselkomponenten der HIPAA-Konformität zeigt, einschließlich administrativer und technischer Schutzmaßnahmen.]

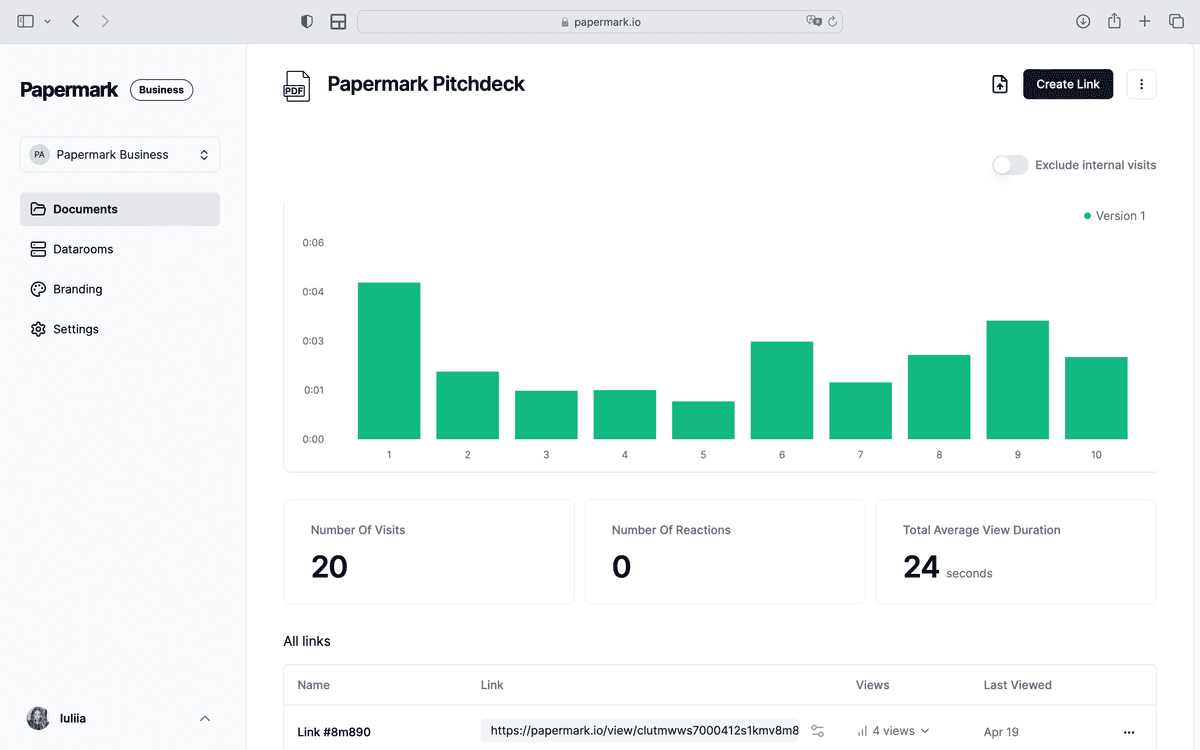

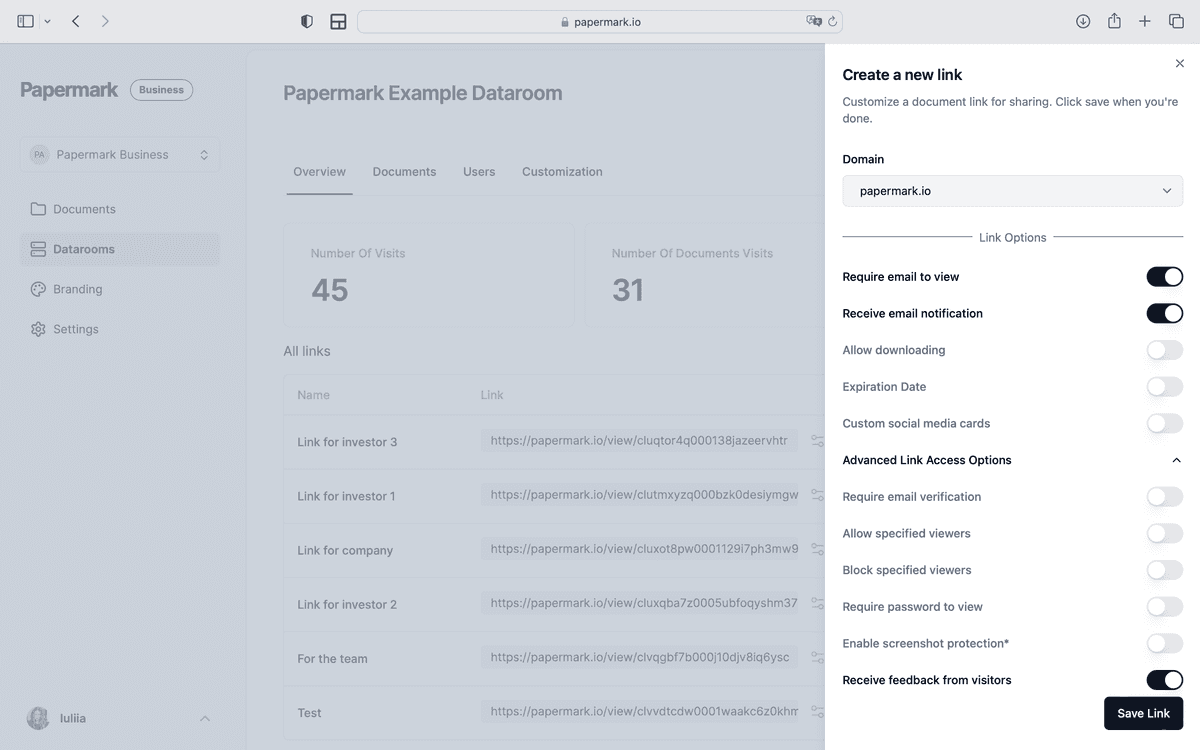

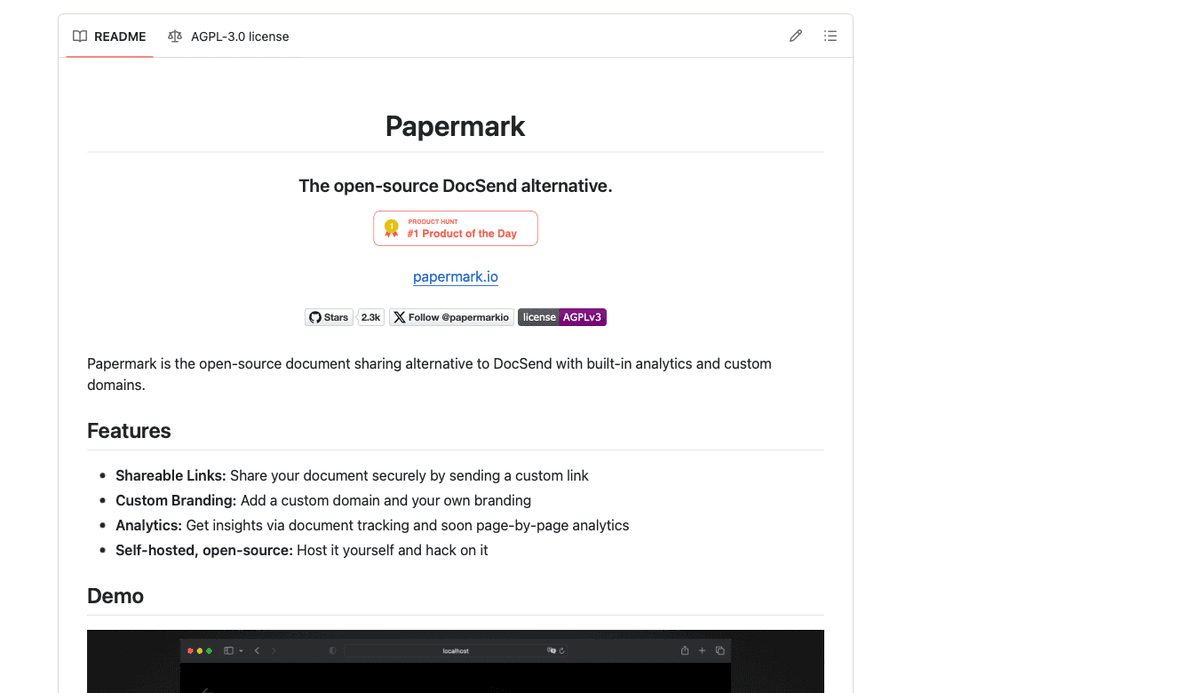

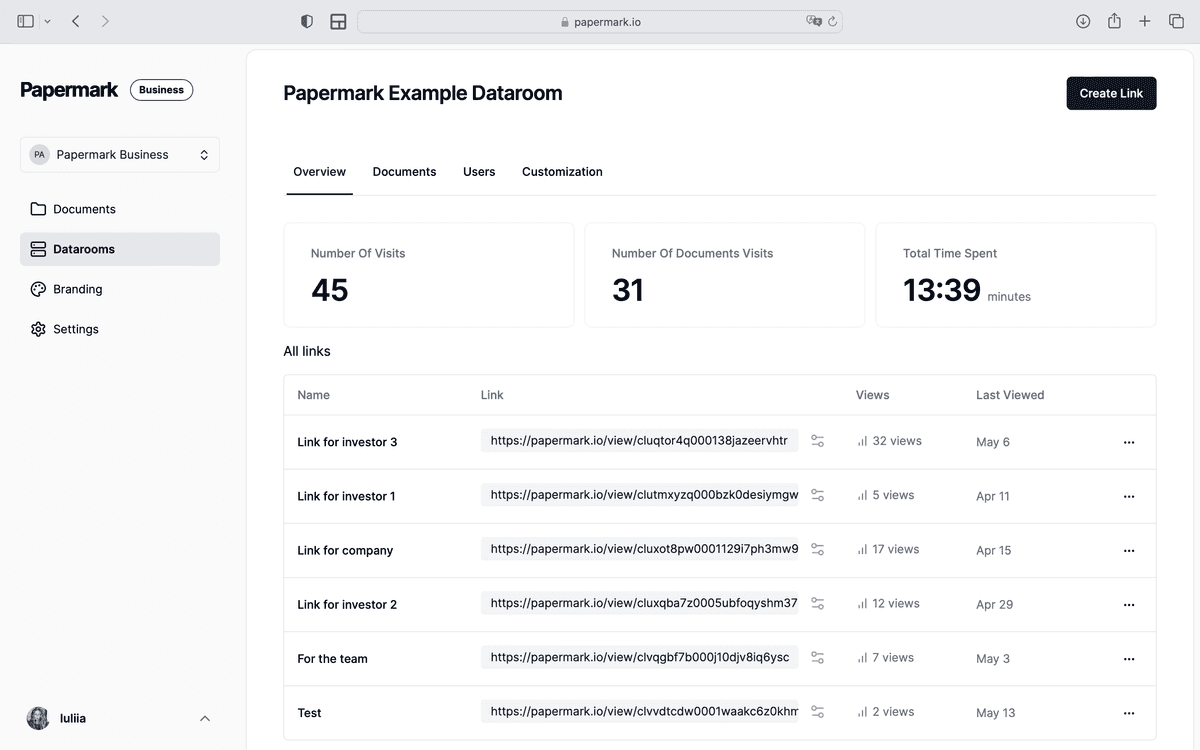

Wie kann Papermark helfen?

Papermark bietet eine sichere Dokumentenfreigabe mit integrierter Seitenanalyse und vollständigem White-Labeling, was es zu einer ausgezeichneten Lösung macht, um Daten beim Teilen und gemeinsamen Bearbeiten von Dokumenten zu schützen. So geht Papermark.io die wichtigsten Probleme bei der Datensicherheit an:

- Sicheres Dokumenten-Sharing: Papermark.io stellt sicher, dass Dokumente mit Zugriffskontrollen und Verschlüsselung sicher geteilt werden, was das Risiko eines unbefugten Zugriffs verringert.

- Erweiterte Analytik: Echtzeit-Analysen helfen Organisationen, die Dokumentennutzung zu verfolgen, was für die Überwachung und Reaktion auf potenzielle Datenschutzverletzungen entscheidend ist.

- Individuelles Branding: Vollständiges White-Labeling ermöglicht es Organisationen, ihre Markenidentität zu bewahren und gleichzeitig sicheres Dokumenten-Sharing zu gewährleisten.

- Datenräume: Mit Papermark können Sie mit einem Link teilbare Datenräume mit erweiterten Berechtigungen für jeden Link erstellen

Durch den Einsatz von Papermark können Organisationen ihre Datensicherheitsmaßnahmen verbessern, regulatorische Anforderungen erfüllen und wertvolle Einblicke in die Dokumentennutzung gewinnen, während sie gleichzeitig ein professionelles und markengerechtes Erlebnis bieten.

Mit Papermark können Sie Ihre Dateien schützen durch (DSGVO-konform):

- Passwortschutz

- Verschlüsselung

- Erstellung von Erlaubnis-/Sperrlisten für Betrachter

- Wasserzeichen

- Umwandlung von PDF in Bilder

- Teilen als geschützter Link

- Digitales Rechtemanagement (DRM)

- Nutzung sicherer Sharing-Plattformen

Wie kann man verhindern, dass jemand Ihr PDF weiterleitet und es sicher teilen?

Zusammenfassung der Erkenntnisse

In diesem Leitfaden haben wir die wesentlichen Aspekte der Datensicherheit im Jahr 2026 behandelt. Vom Verständnis der Grundlagen über die Implementierung fortgeschrittener Maßnahmen bis hin zur Einhaltung von Vorschriften haben wir einen umfassenden Ansatz zum Schutz Ihrer Daten untersucht. Hier ist eine kurze Zusammenfassung der wichtigsten Punkte:

- Datensicherheit ist im Jahr 2026 aufgrund zunehmender Cyberbedrohungen extrem wichtig.

- Wichtige Aspekte umfassen Datensicherheitsrichtlinien, Verschlüsselung und Multi-Faktor-Authentifizierung.

- Achten Sie auf Bedrohungen wie Malware, Phishing, Ransomware und Insider-Bedrohungen.

- Sie müssen Maßnahmen wie Zugriffskontrollen und Endpoint-Schutz implementieren.

- Entwickeln Sie eine solide Datensicherheitsstrategie mit Risikomanagement und Incident Response.

- Befolgen Sie Vorschriften wie DSGVO und HIPAA.

- Papermark.io bietet Tools zur Verbesserung der Datensicherheit und zur Einhaltung der Vorschriften.

Abschließende Gedanken

Datensicherheit ist ein sich schnell veränderndes Feld. Es ist unerlässlich, über die neuesten Bedrohungen und Best Practices informiert zu bleiben, um Ihre Daten zu schützen und den Ruf Ihrer Organisation zu wahren. Durch die Implementierung der in diesem Leitfaden beschriebenen Strategien und Maßnahmen können Sie Ihre Datensicherheit verbessern und sicherstellen, dass Ihre Daten geschützt bleiben.

Denken Sie daran, Datensicherheit ist keine einmalige Angelegenheit, sondern ein fortlaufender Prozess, der kontinuierliche Verbesserung und Wachsamkeit erfordert. Mit dem richtigen Ansatz und den richtigen Werkzeugen, wie sie von Papermark.io angeboten werden, können Sie der Entwicklung voraus sein und Ihre Daten vor Bedrohungen schützen.

In aktuellen Nachrichten gibt die Stadt Helsinki an, nicht zu wissen, wer für einen großen Datenschutzverstoß in ihren Bildungsdatenbanken verantwortlich ist. Der Verstoß betraf über 80.000 Schüler und deren Erziehungsberechtigte sowie die E-Mail-Adressen und Benutzer-IDs aller Mitarbeiter YLE.

Auf einer positiveren Note bietet fortschrittliche Informationsverarbeitungstechnologie umweltfreundlichere Telekommunikation und starke Datensicherheit für Millionen. Ein neues Gerät, das Informationen mit einer geringen Menge Licht verarbeiten kann, könnte energieeffiziente und sichere Kommunikation ermöglichen Phys.org.