Warum Unternehmen auf Ende-zu-Ende-Verschlüsselung beim Dokumentenaustausch achten sollten

Stellen Sie sich vor, Sie senden eine private Nachricht, die nur Sie und der Empfänger lesen können – selbst der Dienstanbieter, der sie übermittelt, kann den Inhalt nicht entschlüsseln. Das ist die Stärke der Ende-zu-Ende-Verschlüsselung, eine Sicherheitsmethode, die gewährleistet, dass Ihre Daten von dem Moment, in dem sie Ihr Gerät verlassen, bis sie den vorgesehenen Empfänger erreichen, privat bleiben.

Ende-zu-Ende-Verschlüsselung (E2EE) bietet das höchste Maß an Sicherheit für digitale Kommunikation und Dateifreigabe. Im Gegensatz zur Standardverschlüsselung, bei der Dienstanbieter auf Ihre Daten zugreifen können, stellt die Ende-zu-Ende-Verschlüsselung sicher, dass nur Sie und Ihre vorgesehenen Empfänger die Schlüssel zur Entschlüsselung der Informationen besitzen. Dieser Leitfaden erklärt, wie Ende-zu-Ende-Verschlüsselung funktioniert, warum sie wichtig ist und wie sie sich von anderen Verschlüsselungsmethoden unterscheidet. Eine Schritt-für-Schritt-Anleitung zum Verschlüsseln von Dateien finden Sie in unserem umfassenden Leitfaden.

Was ist Ende-zu-Ende-Verschlüsselung?

Ende-zu-Ende-Verschlüsselung ist eine Sicherheitsmethode, bei der Daten auf dem Gerät des Absenders verschlüsselt werden und nur vom vorgesehenen Empfänger entschlüsselt werden können. Die Verschlüsselungsschlüssel verlassen niemals das Gerät des Benutzers, was bedeutet, dass weder der Dienstanbieter, Internetanbieter noch Hacker, die die Daten abfangen, den verschlüsselten Inhalt lesen können.

Dies unterscheidet sich von der Standardverschlüsselung, bei der Daten während der Übertragung verschlüsselt, aber von Servern entschlüsselt und neu verschlüsselt werden können, was potenzielle Schwachstellen schafft. Mit der Ende-zu-Ende-Verschlüsselung bleiben Ihre Daten während ihres gesamten Weges verschlüsselt und bieten so echte Privatsphäre und Sicherheit.

Warum Unternehmen sich für Ende-zu-Ende-Verschlüsselung interessieren sollten

In der heutigen digitalen Landschaft verarbeiten Unternehmen zunehmend sensible Informationen, die über grundlegende Sicherheitsmaßnahmen hinaus geschützt werden müssen. Das Verständnis, wann und warum Ende-zu-Ende-Verschlüsselung eingesetzt werden sollte, kann den Unterschied zwischen Vertrauenserhalt und kostspieligen Datenschutzverletzungen ausmachen.

Schutz vertraulicher Unternehmensinformationen

Ihr Unternehmen verarbeitet wahrscheinlich täglich sensible Daten – Finanzunterlagen, Kundeninformationen, strategische Pläne und geschützte Forschungsergebnisse. Standardverschlüsselungsmethoden machen Ihre Daten angreifbar, wenn sie über Server von Dienstanbietern übertragen werden. Ende-zu-Ende-Verschlüsselung stellt sicher, dass selbst bei einer Kompromittierung des Dienstanbieters Ihre vertraulichen Dokumente geschützt bleiben, da der Anbieter niemals Zugriff auf die Entschlüsselungsschlüssel hat.

Erfüllung regulatorischer Compliance-Anforderungen

Branchen wie das Gesundheitswesen (HIPAA), Finanzwesen (DSGVO, SOX) und Rechtsdienstleistungen unterliegen strengen Datenschutzvorschriften. Ende-zu-Ende-Verschlüsselung hilft Unternehmen, diese Compliance-Anforderungen zu erfüllen, indem sie Datenschutz auf höchstem Niveau gewährleistet. Wenn Sie nachweisen können, dass selbst Ihr Dienstanbieter keinen Zugriff auf sensible Kundendaten hat, stärken Sie Ihre Compliance-Position und reduzieren regulatorische Risiken.

Aufbau von Kundenvertrauen und Wettbewerbsvorteil

Kunden erwarten zunehmend, dass ihre Daten mit den stärksten verfügbaren Sicherheitsmaßnahmen geschützt werden. Wenn Sie sensible Dokumente mit Ende-zu-Ende-Verschlüsselung teilen, signalisieren Sie Ihren Kunden, dass deren Privatsphäre für Sie Priorität hat. Dies schafft Vertrauen und kann zu einem Wettbewerbsvorteil werden, besonders bei der Zusammenarbeit mit datenschutzbewussten Kunden oder in Branchen, in denen Datenschutzverletzungen kostspielig sind.

Verhinderung von Insider-Bedrohungen und Datenschutzverletzungen

Nicht alle Sicherheitsbedrohungen kommen von externen Hackern. Insider-Bedrohungen – ob durch böswillige Mitarbeiter oder kompromittierte Dienstanbieterkonten – stellen erhebliche Risiken dar. Ende-zu-Ende-Verschlüsselung beseitigt diese Schwachstelle, indem sichergestellt wird, dass nur die vorgesehenen Empfänger Dateien entschlüsseln können, unabhängig davon, wer Zugriff auf die Server oder Infrastruktur hat.

Reduzierung von Haftung und Auswirkungen von Datenschutzverletzungen

Wenn Ihr Unternehmen eine Datenschutzverletzung erlebt, bleiben Ende-zu-Ende-verschlüsselte Daten geschützt, da Angreifer diese ohne die privaten Schlüssel nicht entschlüsseln können. Dies reduziert erheblich potenzielle Haftungsrisiken, behördliche Strafen und Reputationsschäden. Für Unternehmen, die sensible Dokumente für Due-Diligence-Prüfungen verwalten, ist dieser Schutz von unschätzbarem Wert.

Die Kompromisse verstehen

Während Ende-zu-Ende-Verschlüsselung maximale Privatsphäre bietet, ist es wichtig, die damit verbundenen Kompromisse zu verstehen. Echte Ende-zu-Ende-Verschlüsselung schränkt serverseitige Funktionen wie Dokumentenanalysen, Volltextsuche und Inhaltsscanning ein. Für viele geschäftliche Anwendungsfälle bietet die serverseitige Verschlüsselung mit starken Zugriffskontrollen und umfassenden Sicherheitsfunktionen möglicherweise ein besseres Gleichgewicht zwischen Sicherheit und Funktionalität.

Wie Ende-zu-Ende-Verschlüsselung funktioniert

Das Verständnis der Funktionsweise von Ende-zu-Ende-Verschlüsselung hilft Ihnen, deren Sicherheitsvorteile zu schätzen und informierte Entscheidungen darüber zu treffen, welche Dienste Sie nutzen sollten.

Der Verschlüsselungsprozess

Wenn Sie eine Nachricht oder Datei mit Ende-zu-Ende-Verschlüsselung senden, beginnt der Prozess auf Ihrem Gerät. Ihre Daten werden mit einem öffentlichen Schlüssel verschlüsselt, der dem Empfänger gehört. Diese verschlüsselten Daten können nur mit dem entsprechenden privaten Schlüssel entschlüsselt werden, den nur der Empfänger besitzt. Der Dienstanbieter, der die Übertragung ermöglicht, hat niemals Zugriff auf die privaten Schlüssel, was es ihm unmöglich macht, Ihre Inhalte zu lesen.

Schlüsselgenerierung und -austausch

Ende-zu-Ende-Verschlüsselung basiert auf Public-Key-Kryptographie, auch bekannt als asymmetrische Verschlüsselung. Jeder Benutzer verfügt über ein Schlüsselpaar: einen öffentlichen Schlüssel, der offen geteilt werden kann, und einen privaten Schlüssel, der geheim bleiben muss. Wenn Sie verschlüsselte Daten an jemanden senden möchten, verwenden Sie dessen öffentlichen Schlüssel zur Verschlüsselung. Nur der private Schlüssel des Empfängers kann die Daten entschlüsseln, was sicherstellt, dass die verschlüsselten Daten auch bei einem Abfangen unlesbar bleiben.

Zero-Knowledge-Architektur

Viele Ende-zu-Ende-Verschlüsselungsdienste verwenden eine "Zero-Knowledge" oder "Zero-Access"-Architektur. Das bedeutet, dass der Dienstanbieter keinerlei Kenntnis über Ihre Daten hat – er kann Ihre Dateien nicht lesen, darauf zugreifen oder entschlüsseln, selbst wenn er rechtlich dazu verpflichtet wäre. Diese Architektur bietet den höchstmöglichen Datenschutz.

Ende-zu-Ende-Verschlüsselung im Vergleich zu anderen Verschlüsselungsmethoden

Nicht alle Verschlüsselungen sind gleich. Das Verständnis der Unterschiede hilft Ihnen, die richtige Sicherheitsstufe für Ihre Bedürfnisse zu wählen.

Tools mit Ende-zu-Ende-Verschlüsselung

Mehrere Plattformen implementieren Ende-zu-Ende-Verschlüsselung für verschiedene Anwendungsfälle. Hier sind Beispiele aus verschiedenen Kategorien:

Messaging und Kommunikation

- Signal: Open-Source-Messaging-App mit Ende-zu-Ende-Verschlüsselung für Texte, Anrufe und Medien

- WhatsApp: Verwendet Ende-zu-Ende-Verschlüsselung für Nachrichten, obwohl Metadaten weiterhin erfasst werden

- ProtonMail: E-Mail-Dienst mit Ende-zu-Ende-Verschlüsselung für E-Mail-Kommunikation

Dateispeicherung und -freigabe

- ProtonDrive: Cloud-Speicher mit Ende-zu-Ende-Verschlüsselung für Dateien und Ordner

- Tresorit: Unternehmens-Dateifreigabe mit Zero-Knowledge-Verschlüsselungsarchitektur

- SpiderOak: Cloud-Backup mit Ende-zu-Ende-Verschlüsselung

Für die Freigabe von Geschäftsdokumenten, die Sicherheit mit Analytik kombiniert, sollten Sie verschlüsselte Dateifreigabelösungen in Betracht ziehen, die starke Verschlüsselung zusammen mit Engagement-Tracking und Zugriffskontrolle bieten.

Papermark und Verschlüsselung

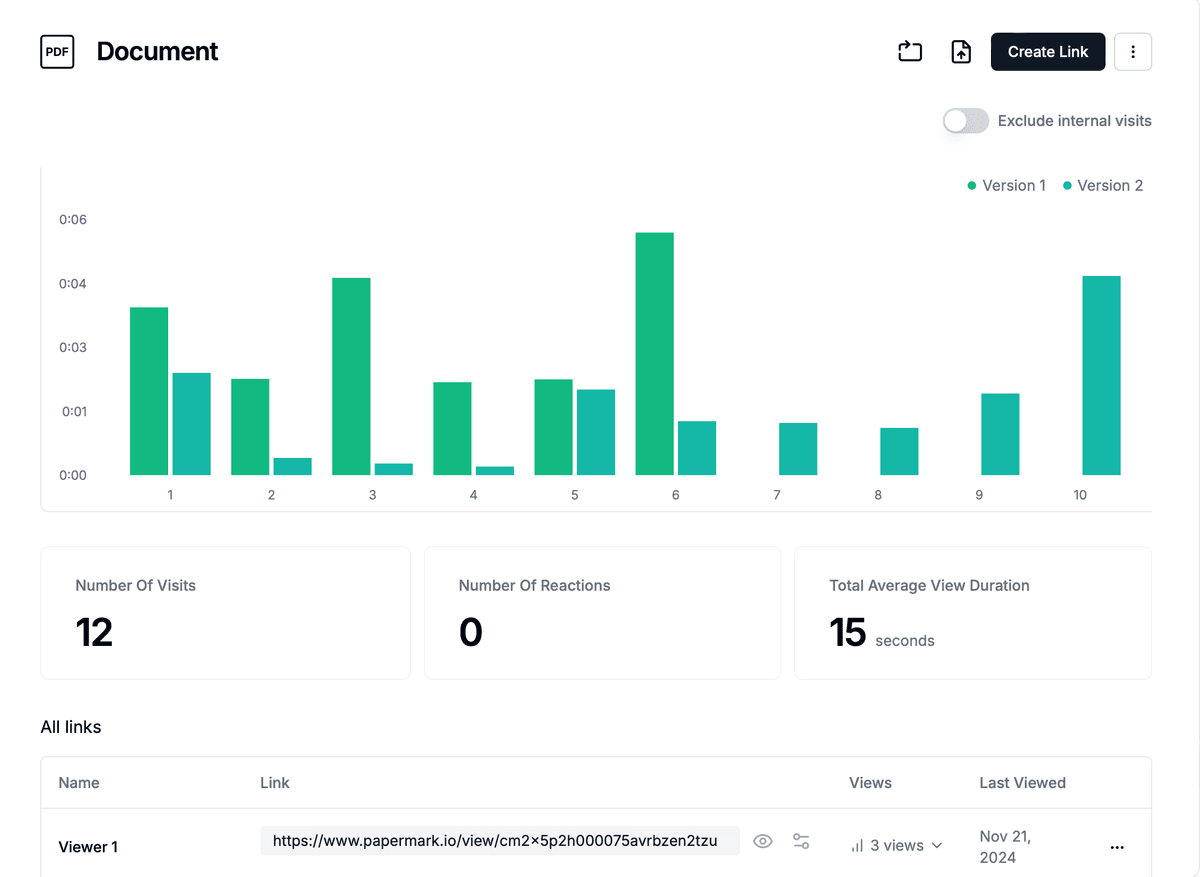

Papermark verwendet serverseitige Verschlüsselung (AES-256) in Kombination mit umfassenden Zugriffskontrollen, um eine sichere Dokumentenfreigabe zu gewährleisten. Obwohl Papermark keine Ende-zu-Ende-Verschlüsselung verwendet, bietet es starke Sicherheitsfunktionen wie Passwortschutz, Link-Ablauf, Download-Limits, Wasserzeichen und Verhinderung von Screenshots.

Für Anwendungsfälle, bei denen Sie sowohl Sicherheit als auch Business Intelligence benötigen – wie zum Beispiel die Verfolgung, welche Investoren Ihr Pitch-Deck ansehen, oder die Überwachung des Kundenengagements mit Angeboten – bietet Papermarks Ansatz die richtige Balance zwischen Sicherheit und Funktionalität. Die Analysefunktionen der Plattform erfordern serverseitigen Zugriff auf Dokument-Metadaten, was mit strenger Ende-zu-Ende-Verschlüsselung nicht möglich wäre.

Bei der Entscheidung zwischen Ende-zu-Ende-Verschlüsselung und serverseitiger Verschlüsselung mit starken Kontrollen sollten Sie Ihre spezifischen Anforderungen berücksichtigen. Für hochsensible persönliche Kommunikation oder Dateien, bei denen maximale Privatsphäre von größter Bedeutung ist, ist Ende-zu-Ende-Verschlüsselung unerlässlich. Für die Freigabe von Geschäftsdokumenten, bei denen Sie Analyse- und Kollaborationsfunktionen benötigen, kann serverseitige Verschlüsselung mit robusten Zugriffskontrollen praktischer sein.