Guía completa de seguridad de datos en tu empresa en 2026

¡Hola! Bienvenido a la guía definitiva para dominar la seguridad de datos en 2026. Esta guía te enseñará todo lo que necesitas saber sobre cómo mantener tus datos seguros. Repasaremos los conceptos básicos y luego profundizaremos en medidas de seguridad más avanzadas. Al final, ¡serás un experto en seguridad de datos! Te explicaré las cosas de manera fácil de entender. Empecemos y asegurémonos de que tus datos permanezcan seguros.

Resumen

Aquí están los puntos clave de esta guía:

- La seguridad de datos es súper importante en 2026 debido al aumento de amenazas cibernéticas.

- Los aspectos importantes incluyen políticas de seguridad de datos, cifrado y autenticación multifactor.

- Ten cuidado con amenazas como malware, phishing, ransomware y amenazas internas.

- Necesitas implementar elementos como controles de acceso y protección de endpoints.

- Crea una estrategia de seguridad de datos sólida con gestión de riesgos y respuesta a incidentes.

- Cumple con normativas como GDPR y HIPAA.

- Papermark.io tiene herramientas para mejorar la seguridad de datos y ayudarte a cumplir con las normativas.

Entendiendo la seguridad de datos

Bien, ¿qué es exactamente la seguridad de datos? Son todas las cosas que hacemos para mantener los datos seguros frente a personas que no deberían verlos. Esto significa asegurarse de que solo las personas adecuadas puedan acceder a ellos y que no sean alterados o robados.

Los fundamentos de la seguridad de datos

En su esencia, la seguridad de datos trata de proteger la información de los peligros. Esto podría ser alguien accediendo a tus datos sin autorización, la pérdida o daño de tus datos, o alguien robándolos. Entender estos fundamentos es el primer paso para convertirte en un experto en seguridad de datos.

Principios clave de la seguridad de datos

Hay tres grandes ideas que constituyen la base de la seguridad de datos:

- Confidencialidad: Solo las personas autorizadas pueden acceder a los datos.

- Integridad: Los datos son correctos y no han sido modificados por terceros.

- Disponibilidad: Puedes acceder a los datos cuando los necesitas.

![Ilustración que muestra los tres principios clave de la seguridad de datos: confidencialidad, integridad y disponibilidad.]

Elementos clave de la seguridad de datos

Bien, ahora que conocemos los conceptos básicos, hablemos sobre las partes clave que ayudan a mantener tus datos seguros. Estas incluyen políticas de seguridad de datos, cifrado y autenticación multifactor. Profundizaremos en cada una de ellas.

Políticas de seguridad de datos

Las políticas de seguridad de datos son como las reglas que indican a una organización cómo proteger sus datos. Abarcan aspectos como quién puede acceder a qué, cómo manejar los datos y qué reglas seguir. Tener buenas políticas es realmente importante para mantener los datos seguros.

Desarrollo de políticas de seguridad de datos

Para crear buenas políticas de seguridad de datos, necesitas:

- Determinar cuáles son los riesgos

- Decidir quién está a cargo de qué

- Establecer reglas para proteger los datos

Esto asegura que todos conozcan su trabajo en mantener los datos seguros.

Evaluación de riesgos

Realizar una evaluación de riesgos te ayuda a encontrar posibles amenazas y puntos débiles. Analizas qué tan probables son diferentes tipos de violaciones de datos y qué tan graves serían. Este paso es importante para saber dónde enfocar tu trabajo de seguridad de datos.

Definición de roles

Decidir quién hace qué asegura que todos conozcan su papel en mantener los datos seguros. Esto significa establecer quién puede ver datos sensibles y quién debe supervisar las medidas de seguridad.

Establecimiento de protocolos

Establecer reglas significa crear directrices para manejar, almacenar y enviar datos. Estas reglas deben coincidir con los estándares de la industria y las leyes. Reglas claras ayudan a asegurar que todos manejen los datos de la misma manera segura.

¿Sabías que? Se predice que el cibercrimen le costará al mundo la impresionante cifra de 9,5 billones de dólares en 2026.

Métodos de protección de datos

Los métodos de protección de datos son las herramientas y técnicas utilizadas para mantener los datos seguros. Estos incluyen encriptación, autenticación multifactor y controles de acceso. Usar estos métodos es imprescindible para proteger información importante.

Encriptación

La encriptación es una forma de convertir datos legibles en un código secreto para evitar que personas no autorizadas los lean. Es una manera clave de proteger datos tanto cuando están en reposo como cuando se están transmitiendo. Veamos los diferentes tipos de encriptación y cómo funcionan.

Tipos de encriptación

Hay diferentes tipos de encriptación, cada uno adecuado para distintas situaciones:

- Encriptación simétrica: Usa la misma clave para bloquear y desbloquear datos. Buena para asegurar grandes cantidades de datos pero hay que mantener la clave segura.

- Encriptación asimétrica: Usa dos claves - una pública para bloquear y una privada para desbloquear. Se usa mucho para comunicaciones seguras y firmas digitales.

- Hashing: Convierte los datos en una cadena de letras y números de la misma longitud. Se usa para verificar que los datos no han sido alterados.

Encriptación simétrica

La encriptación simétrica usa la misma clave para codificar y decodificar datos. Es rápida para asegurar grandes volúmenes de datos pero hay que ser cuidadoso con la clave. Este tipo se usa frecuentemente para datos que están almacenados.

Encriptación asimétrica

La encriptación asimétrica usa dos claves - se bloquea con la clave pública y se desbloquea con la clave privada. Se usa muchísimo para comunicaciones seguras y firmas digitales. Este tipo generalmente es para datos que están en movimiento.

Hashing

El hashing convierte los datos en una cadena de letras y números que siempre tiene la misma longitud. No se puede volver a convertir en los datos originales. Se utiliza frecuentemente para almacenar contraseñas de forma segura y verificar que los datos no hayan sido manipulados.

![Ilustración que muestra el proceso de cifrado de datos mediante cifrado simétrico y asimétrico.]

Amenazas comunes a la seguridad de datos

Para implementar una buena protección de datos, necesitas conocer las amenazas comunes a la seguridad de datos. Estas incluyen malware, phishing, ransomware y amenazas internas. Veamos más de cerca cada una de estas y aprendamos cómo detenerlas.

Malware

Malware, abreviatura de "software malicioso", está diseñado para dañar, interrumpir o infiltrarse en sistemas informáticos. Incluye virus, gusanos, troyanos y spyware. Conocer los diferentes tipos de malware es el primer paso para protegerse contra ellos.

Tipos de malware

Diferentes tipos de malware hacen cosas malas diferentes:

- Los virus se adhieren a archivos normales

- Los gusanos se propagan a través de redes

- El spyware recopila tu información sigilosamente sin permiso

Cada tipo de malware representa un peligro único para la seguridad de los datos.

Métodos de prevención

Para prevenir el malware, necesitas:

- Usar software antivirus

- Mantener tus sistemas actualizados

- Enseñar a las personas sobre navegación segura

Hacer estas cosas ayuda a reducir la probabilidad de contraer malware.

![Gráfico que muestra diferentes tipos de malware y sus efectos en un sistema informático.]

Phishing

El phishing es cuando alguien te engaña para que le des información sensible, como datos de inicio de sesión, haciéndose pasar por alguien en quien confías. Normalmente se hace a través del correo electrónico. Detectar y detener intentos de phishing es clave para la seguridad de los datos.

Reconocimiento de intentos de phishing

Para reconocer el phishing, presta atención a:

- Direcciones de correo electrónico sospechosas

- Lenguaje que te hace sentir apurado

- Archivos adjuntos o enlaces que no esperabas

Ser capaz de identificar estas señales es el primer paso para prevenir ataques de phishing.

Técnicas de prevención

Para prevenir el phishing:

- Usa filtros de correo electrónico

- Configura la autenticación multifactor (MFA)

- Capacita a los empleados para reconocer y reportar phishing

Estas técnicas ayudan a reducir el riesgo de caer en el phishing.

![Gráfico que muestra un ejemplo de correo electrónico de phishing con señales de advertencia destacadas.]

Ransomware

El ransomware codifica tus archivos y exige dinero para descodificarlos. Es una gran amenaza porque puede causar enormes interrupciones. Entender cómo funciona el ransomware y cómo responder a un ataque es imprescindible.

Tipos de ransomware

Hay diferentes tipos de ransomware:

- El crypto-ransomware encripta tus archivos

- El locker-ransomware te bloquea el acceso a tu dispositivo

Cada tipo presenta sus propios desafíos y necesita una respuesta diferente.

Estrategias de respuesta

Responder al ransomware significa:

- Tener copias de seguridad regulares

- No pagar el rescate

- Tener un plan sólido de respuesta a incidentes

Estas estrategias ayudan a disminuir el impacto de un ataque de ransomware y te permiten volver a funcionar más rápido.

![Diagrama que muestra los pasos para responder a un ataque de ransomware, incluyendo copias de seguridad y respuesta a incidentes.]

Amenazas internas

Las amenazas internas provienen del interior de tu organización y pueden ser intencionales o accidentales. Involucran a empleados, contratistas o socios que hacen mal uso de su acceso a los datos. Detener las amenazas internas es crucial para la seguridad completa de los datos.

Tipos de amenazas internas

Los tipos de amenazas internas incluyen:

- Personas malintencionadas que quieren dañar a la organización a propósito

- Personas negligentes que causan daño por error

Cada tipo presenta sus propios desafíos y necesita un enfoque diferente.

Estrategias de mitigación

Para reducir las amenazas internas:

- Implementar controles de acceso estrictos

- Monitorear las actividades de los usuarios

- Realizar capacitaciones de seguridad regularmente

Estas estrategias ayudan a reducir el riesgo de amenazas internas y mantener los datos seguros.

¡Increíble! El 75% de los profesionales de seguridad han visto más ciberataques en el último año

Implementación de medidas de seguridad de datos

Implementar medidas de seguridad de datos significa usar una combinación de tecnología, políticas y prácticas para proteger los datos contra amenazas. Estas medidas incluyen controles de acceso, cifrado de datos y protección de endpoints. Veamos cada una de ellas.

Controles de acceso

Los controles de acceso limitan quién puede ver o usar los recursos en un sistema informático. Son imprescindibles para proteger datos sensibles. Establecer buenos controles de acceso ayuda a garantizar que solo las personas autorizadas puedan acceder a información importante.

Tipos de controles de acceso

Existen diferentes tipos de controles de acceso:

- Controles físicos como cerraduras y guardias de seguridad

- Controles técnicos como firewalls y cifrado

- Controles administrativos como políticas y procedimientos

Cada tipo tiene una función específica en la protección de datos.

Mejores prácticas

Las mejores prácticas para los controles de acceso incluyen:

- Usar el principio de privilegio mínimo (dar acceso solo a lo necesario)

- Utilizar controles de acceso basados en roles

- Revisar regularmente los permisos de acceso

Estas prácticas ayudan a garantizar que los controles de acceso funcionen correctamente y se mantengan actualizados.

Mantener tus datos seguros es crucial, especialmente en situaciones como una sala de datos para inversores. Los controles de acceso y otras medidas de seguridad son fundamentales en estos casos.

Cifrado de datos

El cifrado de datos es el proceso de convertir datos en un código secreto para evitar que personas no autorizadas los lean. Es una parte crítica de la seguridad de datos. Usar métodos de cifrado fuertes ayuda a proteger los datos tanto cuando están en reposo como cuando se están transmitiendo.

Estándares de cifrado

Los estándares de cifrado comunes incluyen:

- AES (Advanced Encryption Standard)

- RSA (Rivest-Shamir-Adleman)

Estos estándares proporcionan una seguridad extremadamente fuerte para el cifrado de datos. Conocer estos estándares te ayuda a elegir el método de cifrado adecuado.

Mejores prácticas de cifrado

Las mejores prácticas para el cifrado incluyen:

- Usar algoritmos de cifrado fuertes

- Mantener las claves de cifrado seguras

- Cifrar datos tanto en reposo como en tránsito

Estas prácticas ayudan a garantizar que el cifrado funcione correctamente y se mantenga actualizado.

![Gráfico que muestra diferentes estándares de cifrado y mejores prácticas para su implementación.]

Protección de endpoints

La protección de endpoints significa asegurar los dispositivos de usuario final como portátiles, ordenadores de escritorio y teléfonos contra amenazas. Implementar buenas medidas de protección de endpoints ayuda a garantizar que estos dispositivos no se conviertan en puertas de entrada para ciberataques.

Soluciones de seguridad para endpoints

Las soluciones de seguridad para endpoints incluyen:

- Software antivirus

- Herramientas de detección y respuesta de endpoints (EDR)

- Sistemas de gestión de dispositivos móviles (MDM)

Estas soluciones ayudan a proteger los dispositivos de usuario final contra diversas amenazas.

Mejores prácticas para la seguridad de endpoints

Las mejores prácticas para la seguridad de los dispositivos finales incluyen:

- Mantener el software actualizado

- Activar los firewalls

- Enseñar a los usuarios sobre prácticas seguras

Estas prácticas ayudan a garantizar que los dispositivos de los usuarios finales estén protegidos contra amenazas y que los datos permanezcan seguros.

¿Quieres construir tu propia solución segura para compartir documentos? Esta guía de código abierto te guía a través del proceso, con información sobre medidas de protección de dispositivos finales.

Desarrollando una estrategia de seguridad de datos

Una estrategia de seguridad de datos describe el enfoque de una organización para proteger sus datos. Incluye gestión de riesgos, respuesta a incidentes y mejora continua. Construir una estrategia sólida es imprescindible para mantener los datos seguros a largo plazo.

Gestión de riesgos

La gestión de riesgos significa encontrar, medir y tratar los riesgos para la seguridad de los datos. Es una forma proactiva de prevenir violaciones de datos y garantizar que los datos permanezcan seguros. Implementar buenas prácticas de gestión de riesgos ayuda a las organizaciones a mantenerse un paso adelante de las posibles amenazas.

Evaluación de riesgos

Una evaluación de riesgos te ayuda a encontrar posibles amenazas y puntos débiles. Significa analizar la probabilidad y la gravedad de diferentes tipos de violaciones de datos. Este paso es clave para saber dónde enfocar tus esfuerzos de seguridad de datos. Las evaluaciones de riesgos regulares ayudan a garantizar que las medidas de seguridad estén actualizadas.

Estrategias de mitigación

Las estrategias de mitigación incluyen:

- Implementar controles de seguridad

- Realizar auditorías de seguridad regulares

- Proporcionar capacitación a los empleados

Estas estrategias ayudan a reducir el riesgo de violaciones de datos y mantener los datos seguros. Implementar buenas estrategias de mitigación es imprescindible para una seguridad de datos completa.

![Diagrama que muestra los pasos involucrados en la gestión de riesgos, incluyendo evaluación de riesgos y estrategias de mitigación.]

Respuesta a incidentes

Respuesta a incidentes significa prepararse y gestionar violaciones de datos y otros incidentes de seguridad. Es clave para reducir el impacto de una brecha y volver a la normalidad rápidamente. Tener un plan sólido de respuesta a incidentes ayuda a las organizaciones a manejar bien los incidentes de seguridad.

Plan de respuesta a incidentes

Un plan de respuesta a incidentes describe los pasos a seguir cuando ocurre un incidente de seguridad. Incluye:

- Detección: Encontrar el incidente

- Contención: Evitar que se propague

- Erradicación: Eliminar la amenaza

- Recuperación: Volver a la normalidad

Tener un plan claro ayuda a garantizar que la organización pueda responder rápida y eficazmente a los incidentes de seguridad.

Mejores prácticas para la respuesta a incidentes

Las mejores prácticas para la respuesta a incidentes incluyen:

- Realizar simulacros regulares

- Tener planes de comunicación claros

- Aprender de incidentes pasados

Estas prácticas ayudan a asegurar que la organización esté preparada para manejar incidentes de seguridad y minimizar su impacto.

![Gráfico que muestra los componentes de un plan de respuesta a incidentes y las mejores prácticas para su implementación.]

Para las startups, tener una estrategia sólida de respuesta a incidentes es crucial. Elegir el data room para startups adecuado puede ser una parte importante de este proceso.

Mejora continua

Mejora continua significa revisar y actualizar regularmente las medidas de seguridad para hacer frente a nuevas amenazas y puntos débiles. Este proceso ayuda a garantizar que las medidas de seguridad de datos se mantengan efectivas y actualizadas. Implementar un proceso de mejora continua es imprescindible para la seguridad de datos a largo plazo.

Auditorías de seguridad

Las auditorías de seguridad consisten en examinar las medidas de seguridad de una organización para encontrar puntos débiles y áreas que necesitan mejoras. Las auditorías regulares ayudan a asegurar que las medidas de seguridad funcionen bien y estén actualizadas. Realizar auditorías de seguridad es una parte fundamental de la mejora continua.

Formación de empleados

La formación de empleados asegura que el personal conozca las mejores prácticas de seguridad y esté preparado para manejar incidentes de seguridad. Proporcionar formación regular ayuda a garantizar que los empleados conozcan sus roles en mantener los datos seguros y puedan identificar posibles amenazas.

![Diagrama que muestra los componentes de un proceso de mejora continua, incluyendo auditorías de seguridad y formación de empleados.]

Cumplimiento de las regulaciones de protección de datos

Seguir las normas de protección de datos es imprescindible para evitar problemas legales y mantener la confianza de los clientes. Las normas clave incluyen GDPR, HIPAA y CCPA. Entender y cumplir estas normas ayuda a garantizar que los datos se manejen de forma segura y responsable.

Reglamento General de Protección de Datos (GDPR)

El GDPR es una importante ley de protección de datos que se aplica a organizaciones que operan en la Unión Europea. Establece reglas estrictas para el manejo de datos y la obtención del consentimiento del usuario. Cumplir con el GDPR es obligatorio para las organizaciones que manejan datos personales de ciudadanos de la UE.

Derechos de los interesados

El GDPR otorga a las personas varios derechos, incluyendo el derecho a:

- Acceder a sus datos

- Rectificar datos incorrectos

- Eliminar sus datos

Las organizaciones deben tener procesos establecidos para gestionar estas solicitudes. Conocer los derechos de los interesados es clave para el cumplimiento del GDPR.

Notificación de violación de datos

Las organizaciones deben informar a las autoridades y a las personas afectadas sobre violaciones de datos dentro de las 72 horas. Esto requiere sistemas sólidos de detección y respuesta ante violaciones. Cumplir con las reglas de notificación de violación de datos es obligatorio para el cumplimiento del GDPR.

![Gráfico que muestra los componentes clave del cumplimiento del RGPD, incluidos los derechos del interesado y la notificación de violaciones de datos.]

¿Necesitas compartir documentos de forma segura mientras cumples con el RGPD? Esta guía sobre cómo obtener un enlace de PDF puede ayudarte a hacerlo.

Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA)

HIPAA establece estándares para proteger la información sensible de los pacientes en la industria de la salud. El cumplimiento significa implementar salvaguardas para garantizar la privacidad y seguridad de los datos. Seguir las reglas de HIPAA es obligatorio para las organizaciones de atención médica.

Salvaguardas administrativas

Las salvaguardas administrativas incluyen políticas y procedimientos para gestionar la selección, desarrollo y mantenimiento de medidas de seguridad. Estas salvaguardas ayudan a asegurar que la privacidad y seguridad de los datos se mantengan dentro de la organización.

Salvaguardas técnicas

Las salvaguardas técnicas involucran la tecnología utilizada para proteger datos, como el cifrado y los controles de acceso. Implementar buenas salvaguardas técnicas es imprescindible para el cumplimiento de HIPAA y para garantizar que la información sensible de los pacientes esté protegida.

![Diagrama que muestra los componentes clave del cumplimiento de HIPAA, incluidas las salvaguardas administrativas y técnicas.]

¿Cómo puede ayudar Papermark?

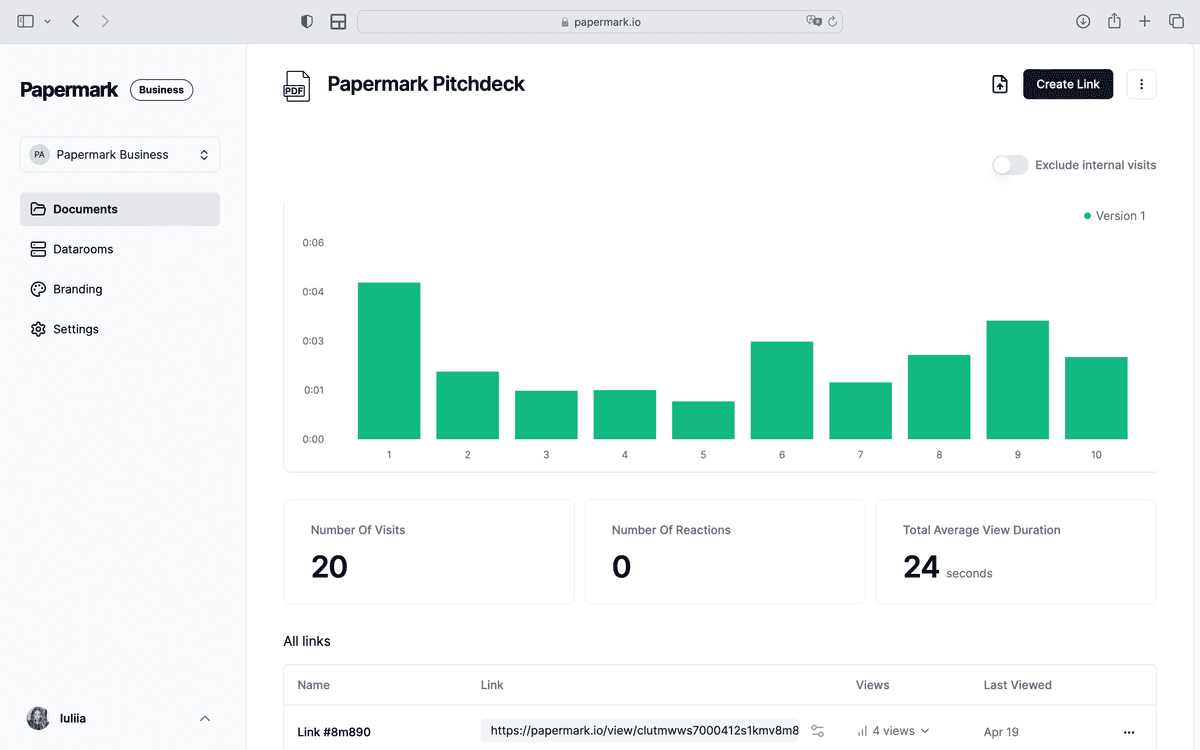

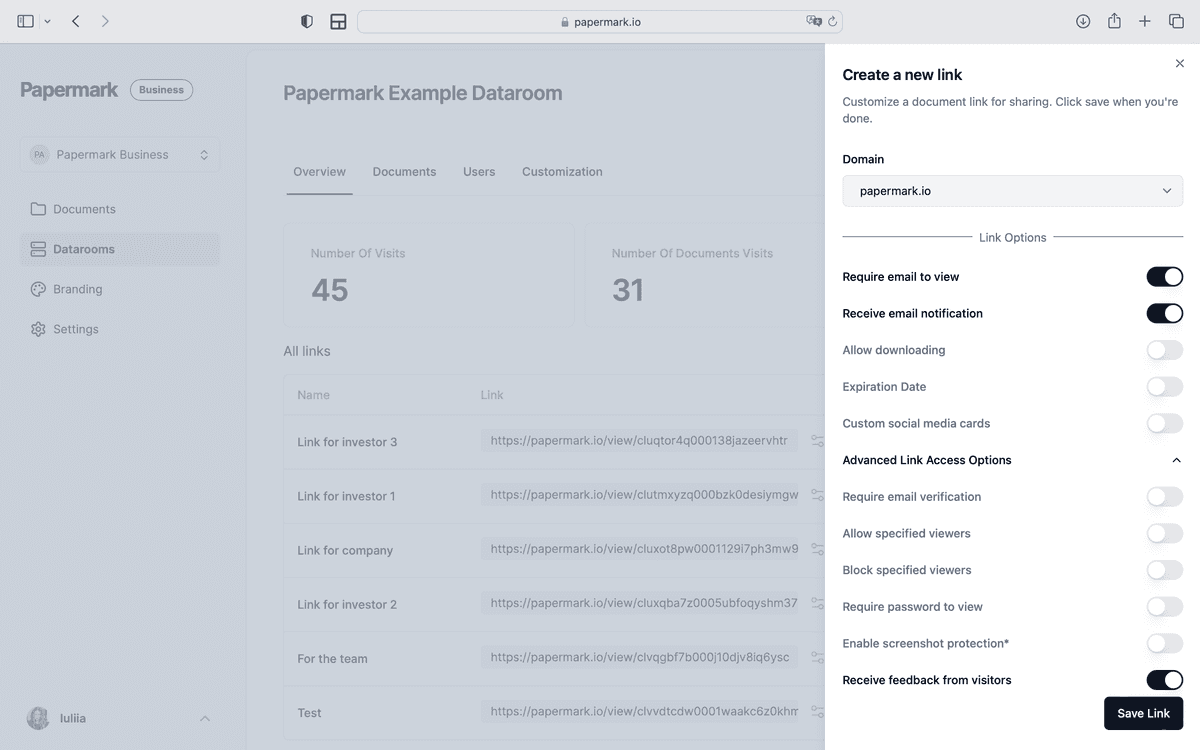

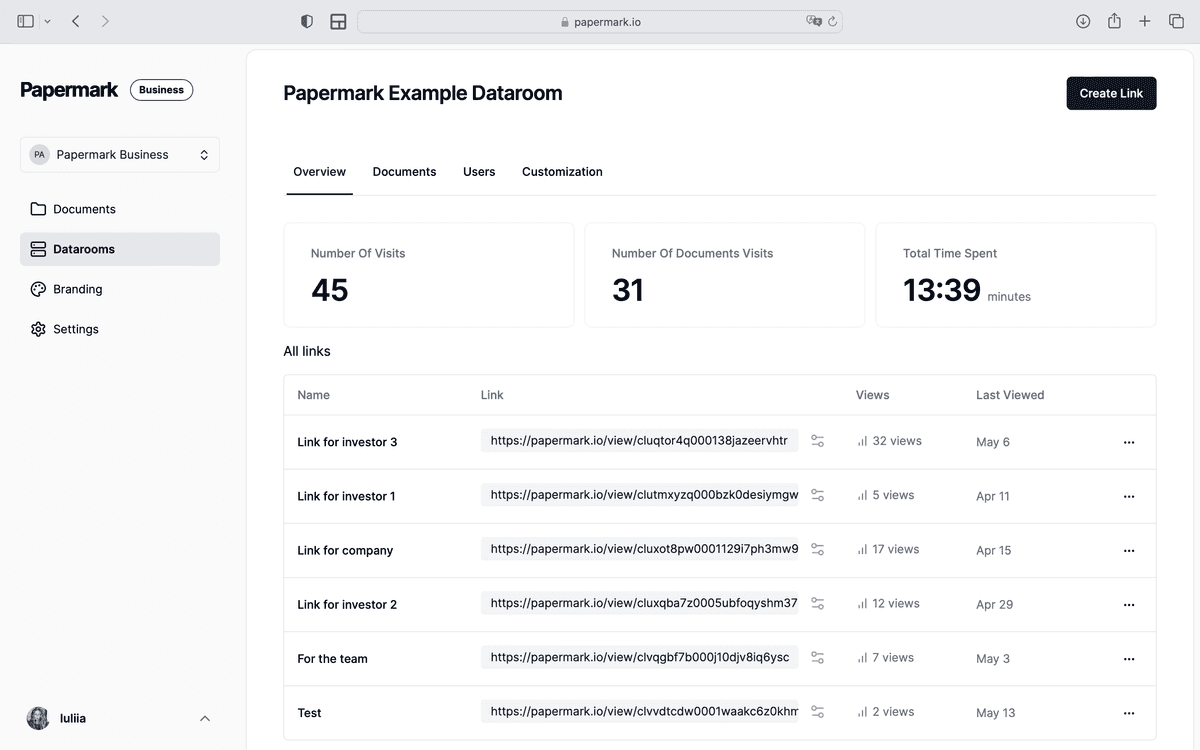

Papermark ofrece una configuración segura para compartir documentos con análisis de páginas integrado y etiquetado blanco completo, lo que lo convierte en una excelente solución para mantener los datos seguros al compartir y trabajar en documentos de forma colaborativa. Así es como Papermark.io aborda los puntos críticos en la seguridad de datos:

- Compartir documentos de forma segura: Papermark.io garantiza que los documentos se compartan de manera segura con controles de acceso y cifrado, reduciendo el riesgo de acceso no autorizado.

- Análisis avanzados: Los análisis en tiempo real ayudan a las organizaciones a rastrear la interacción con los documentos, lo cual es clave para monitorear y responder a posibles violaciones de datos.

- Marca personalizada: El etiquetado blanco completo permite a las organizaciones mantener su identidad de marca mientras garantizan un intercambio seguro de documentos.

- Salas de datos: Con Papermark puedes crear salas de datos compartibles con un solo enlace con permisos avanzados establecidos para cada enlace

Al aprovechar Papermark, las organizaciones pueden mejorar sus medidas de seguridad de datos, cumplir con los requisitos regulatorios y obtener información valiosa sobre el uso de documentos, todo mientras mantienen una experiencia profesional y de marca.

Con Papermark puedes proteger tus archivos usando (compatible con GDPR):

- Protección con contraseña

- Cifrado

- Crear listas de permitidos/bloqueados de visualizadores

- Marcas de agua

- Convertir PDF a imagen

- Compartir como enlace protegido

- Gestión de derechos digitales (DRM)

- Usar plataformas de compartición segura

Cómo evitar que alguien reenvíe tu PDF y compartirlo de forma segura

Resumen de aprendizajes

En esta guía, cubrimos los aspectos esenciales de la seguridad de datos en 2026. Desde comprender los conceptos básicos hasta implementar medidas avanzadas y cumplir con las normativas, exploramos un enfoque completo para proteger tus datos. Aquí tienes un resumen rápido de los puntos clave:

- La seguridad de datos es súper importante en 2026 debido al aumento de amenazas cibernéticas.

- Los aspectos importantes incluyen políticas de seguridad de datos, cifrado y autenticación multifactor.

- Ten cuidado con amenazas como malware, phishing, ransomware y amenazas internas.

- Necesitas implementar elementos como controles de acceso y protección de endpoints.

- Crea una estrategia de seguridad de datos sólida con gestión de riesgos y respuesta a incidentes.

- Cumple con normativas como GDPR y HIPAA.

- Papermark.io tiene herramientas para mejorar la seguridad de datos y ayudarte a cumplir con las normativas.

Reflexiones finales

La seguridad de datos es un campo que cambia rápidamente. Mantenerse informado sobre las últimas amenazas y mejores prácticas es imprescindible para proteger tus datos y mantener la reputación de tu organización. Al implementar las estrategias y medidas descritas en esta guía, puedes mejorar tu seguridad de datos y asegurarte de que tus datos permanezcan seguros y protegidos.

Recuerda, la seguridad de datos no es algo puntual sino un proceso continuo que requiere mejora constante y mantenerse alerta. Con el enfoque y las herramientas adecuadas, como las que ofrece Papermark.io, puedes adelantarte a los problemas y proteger tus datos de las amenazas.

En noticias recientes, la Ciudad de Helsinki afirma que desconoce quién realizó una importante filtración de datos en sus bases de datos educativas. La filtración afectó a más de 80.000 estudiantes y sus tutores, así como a las direcciones de correo electrónico y los identificadores de usuario de todo el personal YLE.

En una nota más positiva, la tecnología avanzada de procesamiento de información está ofreciendo telecomunicaciones más ecológicas y una sólida seguridad de datos para millones de personas. Un nuevo dispositivo que puede procesar información usando una pequeña cantidad de luz podría permitir comunicaciones energéticamente eficientes y seguras Phys.org.