Por qué las empresas deberían preocuparse por el cifrado de extremo a extremo en el intercambio de documentos

Imagina enviar un mensaje privado que solo tú y el destinatario pueden leer—incluso el proveedor del servicio que lo entrega no puede descifrar el contenido. Este es el poder del cifrado de extremo a extremo, un método de seguridad que garantiza que tus datos permanezcan privados desde el momento en que salen de tu dispositivo hasta que llegan a su destinatario previsto.

El cifrado de extremo a extremo (E2EE) proporciona el nivel más alto de seguridad para comunicaciones digitales y compartición de archivos. A diferencia del cifrado estándar donde los proveedores de servicios pueden acceder a tus datos, el cifrado de extremo a extremo asegura que solo tú y tus destinatarios previstos tengan las claves para descifrar la información. Esta guía explica cómo funciona el cifrado de extremo a extremo, por qué es importante y cómo se compara con otros métodos de cifrado. Para instrucciones paso a paso sobre cómo cifrar archivos, consulta nuestra guía completa.

¿Qué es el cifrado de extremo a extremo?

El cifrado de extremo a extremo es un método de seguridad donde los datos se cifran en el dispositivo del remitente y solo pueden ser descifrados por el destinatario previsto. Las claves de cifrado nunca salen del dispositivo del usuario, lo que significa que ni el proveedor del servicio, los proveedores de servicios de internet o los hackers que intercepten los datos pueden leer el contenido cifrado.

Esto difiere del cifrado estándar donde los datos pueden estar cifrados durante la transmisión pero son descifrados y recifrados por servidores, creando vulnerabilidades potenciales. Con el cifrado de extremo a extremo, tus datos permanecen cifrados durante todo su recorrido, proporcionando verdadera privacidad y seguridad.

Por qué las empresas deberían preocuparse por el cifrado de extremo a extremo

En el panorama digital actual, las empresas manejan información cada vez más sensible que requiere protección más allá de las medidas de seguridad básicas. Entender cuándo y por qué utilizar el cifrado de extremo a extremo puede marcar la diferencia entre mantener la confianza y sufrir costosas filtraciones de datos.

Protección de información empresarial confidencial

Es probable que su empresa maneje datos sensibles a diario: registros financieros, información de clientes, planes estratégicos e investigaciones propietarias. Los métodos de cifrado estándar dejan sus datos vulnerables cuando pasan por los servidores de proveedores de servicios. El cifrado de extremo a extremo garantiza que, incluso si un proveedor de servicios se ve comprometido, sus documentos confidenciales permanecen seguros porque el proveedor nunca tiene acceso a las claves de descifrado.

Cumplimiento de requisitos regulatorios

Industrias como la sanitaria (HIPAA), financiera (GDPR, SOX) y servicios legales enfrentan estrictas regulaciones de protección de datos. El cifrado de extremo a extremo ayuda a las empresas a cumplir estos requisitos garantizando la privacidad de los datos al más alto nivel. Cuando puede demostrar que incluso su proveedor de servicios no puede acceder a datos sensibles de clientes, fortalece su postura de cumplimiento y reduce el riesgo regulatorio.

Construcción de confianza con los clientes y ventaja competitiva

Los clientes esperan cada vez más que sus datos estén protegidos con las medidas de seguridad más sólidas disponibles. Cuando comparte documentos sensibles utilizando cifrado de extremo a extremo, indica a los clientes que su privacidad es su prioridad. Esto genera confianza y puede convertirse en un diferenciador competitivo, especialmente al trabajar con clientes conscientes de la privacidad o en industrias donde las filtraciones de datos son costosas.

Prevención de amenazas internas y filtraciones de datos

No todas las amenazas de seguridad provienen de hackers externos. Las amenazas internas, ya sean empleados malintencionados o cuentas de proveedores de servicios comprometidas, representan riesgos significativos. El cifrado de extremo a extremo elimina esta vulnerabilidad al garantizar que solo los destinatarios previstos puedan descifrar los archivos, independientemente de quién tenga acceso a los servidores o la infraestructura.

Reducción de responsabilidad e impacto de brechas

Si su empresa experimenta una brecha de datos, la información cifrada de extremo a extremo permanece protegida porque los atacantes no pueden descifrarla sin las claves privadas. Esto reduce significativamente la posible responsabilidad, las sanciones regulatorias y el daño a la reputación. Para empresas que manejan documentos sensibles para la diligencia debida, esta protección es invaluable.

Entendiendo las compensaciones

Aunque el cifrado de extremo a extremo proporciona máxima privacidad, es importante entender las compensaciones. El verdadero cifrado de extremo a extremo limita las funciones del lado del servidor como análisis de documentos, búsqueda de texto completo y escaneo de contenido. Para muchos casos de uso empresarial, el cifrado del lado del servidor con fuertes controles de acceso y características de seguridad completas puede ofrecer un mejor equilibrio entre seguridad y funcionalidad.

Cómo funciona el cifrado de extremo a extremo

Entender cómo funciona el cifrado de extremo a extremo te ayuda a apreciar sus beneficios de seguridad y tomar decisiones informadas sobre qué servicios utilizar.

El proceso de cifrado

Cuando envías un mensaje o archivo utilizando cifrado de extremo a extremo, el proceso comienza en tu dispositivo. Tus datos se cifran utilizando una clave pública que pertenece al destinatario. Estos datos cifrados solo pueden descifrarse utilizando la clave privada correspondiente, que solo posee el destinatario. El proveedor de servicios que facilita la transmisión nunca tiene acceso a las claves privadas, lo que hace imposible que puedan leer tu contenido.

Generación e intercambio de claves

El cifrado de extremo a extremo se basa en la criptografía de clave pública, también conocida como cifrado asimétrico. Cada usuario tiene un par de claves: una clave pública que puede compartirse abiertamente y una clave privada que debe mantenerse en secreto. Cuando quieres enviar datos cifrados a alguien, utilizas su clave pública para cifrarlos. Solo su clave privada puede descifrarlos, asegurando que incluso si los datos cifrados son interceptados, permanecen ilegibles.

Arquitectura de conocimiento cero

Muchos servicios de cifrado de extremo a extremo utilizan una arquitectura de "conocimiento cero" o "acceso cero". Esto significa que el proveedor del servicio no tiene conocimiento de tus datos—no pueden leer, acceder o descifrar tus archivos incluso si legalmente se les obliga a hacerlo. Esta arquitectura proporciona el nivel más alto de protección de privacidad disponible.

Cifrado de extremo a extremo vs. otros métodos de cifrado

No todos los cifrados son iguales. Entender las diferencias te ayuda a elegir el nivel de seguridad adecuado para tus necesidades.

Herramientas que utilizan cifrado de extremo a extremo

Varias plataformas implementan cifrado de extremo a extremo para diferentes casos de uso. Aquí hay ejemplos en diferentes categorías:

Mensajería y comunicación

- Signal: Aplicación de mensajería de código abierto con cifrado de extremo a extremo para textos, llamadas y medios

- WhatsApp: Utiliza cifrado de extremo a extremo para mensajes, aunque los metadatos siguen recopilándose

- ProtonMail: Servicio de correo electrónico con cifrado de extremo a extremo para comunicaciones por email

Almacenamiento y compartición de archivos

- ProtonDrive: Almacenamiento en la nube con cifrado de extremo a extremo para archivos y carpetas

- Tresorit: Compartición de archivos empresariales con arquitectura de cifrado de conocimiento cero

- SpiderOak: Copia de seguridad en la nube con cifrado de extremo a extremo

Para compartir documentos empresariales que combinen seguridad con análisis, considera soluciones de compartición de archivos cifrados que ofrecen cifrado sólido junto con seguimiento de participación y controles de acceso.

Papermark y cifrado

Papermark utiliza cifrado del lado del servidor (AES-256) combinado con controles de acceso completos para proporcionar compartición segura de documentos. Aunque no utiliza cifrado de extremo a extremo, Papermark ofrece sólidas características de seguridad que incluyen protección con contraseña, caducidad de enlaces, límites de descarga, marcas de agua y prevención de capturas de pantalla.

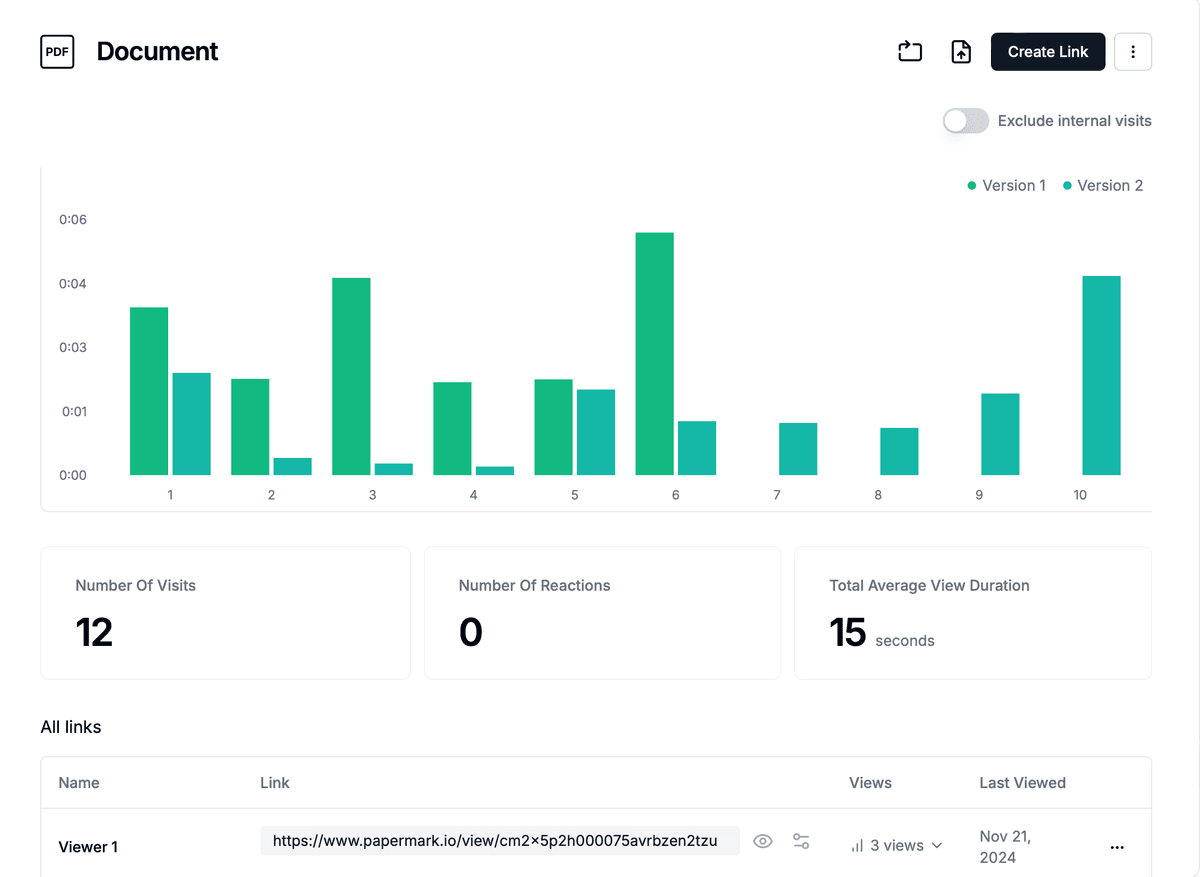

Para casos de uso donde necesitas tanto seguridad como inteligencia empresarial—como seguir qué inversores ven tu presentación o monitorear la participación de clientes con propuestas—el enfoque de Papermark proporciona el equilibrio adecuado entre seguridad y funcionalidad. Las capacidades analíticas de la plataforma requieren acceso del lado del servidor a los metadatos del documento, lo que no sería posible con un estricto cifrado de extremo a extremo.

Al elegir entre cifrado de extremo a extremo y cifrado del lado del servidor con controles sólidos, considera tus necesidades específicas. Para comunicaciones personales altamente sensibles o archivos donde la máxima privacidad es primordial, el cifrado de extremo a extremo es esencial. Para compartir documentos empresariales donde necesitas análisis y funciones de colaboración, el cifrado del lado del servidor con controles de acceso robustos puede ser más práctico.