Guide complet de la sécurité des données dans votre entreprise en 2026

Bonjour ! Bienvenue dans le guide ultime pour maîtriser la sécurité des données en 2026. Ce guide vous enseignera tout ce que vous devez savoir pour protéger vos données. Nous aborderons les bases, puis nous plongerons dans des mesures de sécurité plus avancées. À la fin, vous serez un pro de la sécurité des données ! Je vais expliquer les choses de manière simple à comprendre. Commençons et assurons-nous que vos données restent sécurisées.

TL;DR

Voici les points essentiels de ce guide :

- La sécurité des données est extrêmement importante en 2026 en raison de l'augmentation des cybermenaces.

- Les éléments importants incluent les politiques de sécurité des données, le chiffrement et l'authentification multifacteur.

- Méfiez-vous des menaces comme les malwares, le phishing, les ransomwares et les menaces internes.

- Vous devez mettre en place des éléments comme les contrôles d'accès et la protection des terminaux.

- Élaborez une stratégie de sécurité des données solide avec la gestion des risques et la réponse aux incidents.

- Respectez les réglementations comme le RGPD et HIPAA.

- Papermark.io dispose d'outils pour renforcer la sécurité des données et vous aider à respecter les règles.

Comprendre la sécurité des données

Alors, qu'est-ce que la sécurité des données exactement ? Ce sont toutes les mesures que nous prenons pour protéger les données contre les personnes qui ne devraient pas y avoir accès. Cela signifie s'assurer que seules les bonnes personnes peuvent y accéder et qu'elles ne sont pas altérées ou volées.

Les bases de la sécurité des données

À la base, la sécurité des données consiste à protéger les informations contre les dangers. Il peut s'agir de quelqu'un qui accède à vos données sans autorisation, de la perte ou de l'altération de vos données, ou de leur vol. Comprendre ces principes de base est la première étape pour devenir un expert en sécurité des données.

Principes clés de la sécurité des données

Il existe trois grandes idées qui constituent le fondement de la sécurité des données :

- Confidentialité : Seules les personnes autorisées peuvent accéder aux données.

- Intégrité : Les données sont correctes et n'ont pas été modifiées par quelqu'un d'autre.

- Disponibilité : Vous pouvez accéder aux données quand vous en avez besoin.

![Illustration montrant les trois principes clés de la sécurité des données : confidentialité, intégrité et disponibilité.]

Éléments clés de la sécurité des données

Maintenant que nous connaissons les bases, parlons des éléments clés qui aident à protéger vos données. Ceux-ci comprennent les politiques de sécurité des données, le chiffrement et l'authentification multifactorielle. Nous allons examiner chacun d'entre eux.

Politiques de sécurité des données

Les politiques de sécurité des données sont comme des règles qui indiquent à une organisation comment protéger ses données. Elles couvrent des aspects tels que qui peut accéder à quoi, comment manipuler les données et quelles règles suivre. Avoir de bonnes politiques est vraiment important pour assurer la sécurité des données.

Élaboration des politiques de sécurité des données

Pour créer de bonnes politiques de sécurité des données, vous devez :

- Déterminer quels sont les risques

- Décider qui est responsable de quoi

- Établir des règles pour protéger les données

Cela garantit que chacun connaît son rôle dans la protection des données.

Évaluation des risques

Effectuer une évaluation des risques vous aide à identifier les menaces potentielles et les points faibles. Vous examinez la probabilité de différents types de violations de données et leur gravité. Cette étape est importante pour savoir où concentrer votre travail de sécurité des données.

Définition des rôles

Déterminer qui fait quoi garantit que chacun connaît son rôle dans la protection des données. Cela signifie préciser qui peut voir les données sensibles et qui doit surveiller les mesures de sécurité.

Établissement de protocoles

Mettre en place des règles signifie créer des directives pour manipuler, stocker et transmettre des données. Ces règles doivent correspondre aux normes et lois du secteur. Des règles claires aident à garantir que tout le monde traite les données de la même manière sécurisée.

Le saviez-vous ? La cybercriminalité devrait coûter au monde la somme colossale de 9 500 milliards de dollars en 2026.

Méthodes de protection des données

Les méthodes de protection des données sont les outils et techniques utilisés pour garder les données en sécurité. Celles-ci comprennent le chiffrement, l'authentification multifactorielle et les contrôles d'accès. L'utilisation de ces méthodes est indispensable pour protéger les informations importantes.

Chiffrement

Le chiffrement est une façon de transformer des données lisibles en code secret pour empêcher les personnes non autorisées de les lire. C'est un moyen essentiel de protéger les données tant au repos qu'en transit. Examinons les différents types de chiffrement et leur fonctionnement.

Types de chiffrement

Il existe différents types de chiffrement, chacun adapté à des usages spécifiques :

- Chiffrement symétrique : Utilise la même clé pour verrouiller et déverrouiller les données. Efficace pour sécuriser de grandes quantités de données, mais nécessite de garder la clé en sécurité.

- Chiffrement asymétrique : Utilise deux clés - une publique pour verrouiller et une privée pour déverrouiller. Très utilisé pour les communications sécurisées et les signatures numériques.

- Hachage : Transforme les données en une chaîne de lettres et de chiffres de même longueur. Utilisé pour vérifier que les données n'ont pas été altérées.

Chiffrement symétrique

Le chiffrement symétrique utilise la même clé pour brouiller et débrouiller les données. C'est rapide pour sécuriser de grands volumes de données, mais il faut être prudent avec la clé. Ce type est souvent utilisé pour les données au repos.

Chiffrement asymétrique

Le chiffrement asymétrique utilise deux clés - on verrouille avec la clé publique et on déverrouille avec la clé privée. Il est très utilisé pour les communications sécurisées et les signatures numériques. Ce type est généralement destiné aux données en transit.

Hachage

Le hachage transforme les données en une chaîne de lettres et de chiffres qui a toujours la même longueur. Il est impossible de reconvertir cette chaîne en données d'origine. Cette technique est souvent utilisée pour stocker les mots de passe en toute sécurité et vérifier que les données n'ont pas été altérées.

![Illustration montrant le processus de chiffrement des données à l'aide du chiffrement symétrique et asymétrique.]

Menaces courantes pour la sécurité des données

Pour mettre en place une bonne protection des données, vous devez connaître les menaces courantes pour la sécurité des données. Celles-ci comprennent les logiciels malveillants, l'hameçonnage, les rançongiciels et les menaces internes. Examinons chacune d'entre elles de plus près et apprenons comment les contrer.

Logiciels malveillants

Les logiciels malveillants, abréviation de "logiciels malicieux", sont conçus pour endommager, perturber ou s'infiltrer dans les systèmes informatiques. Ils comprennent les virus, les vers, les chevaux de Troie et les logiciels espions. Connaître les différents types de logiciels malveillants est la première étape pour s'en protéger.

Types de logiciels malveillants

Les différents types de logiciels malveillants causent différents problèmes :

- Les virus s'attachent aux fichiers normaux

- Les vers se propagent à travers les réseaux

- Les logiciels espions collectent vos informations en secret sans permission

Chaque type de logiciel malveillant représente un danger unique pour la sécurité des données.

Méthodes de prévention

Pour prévenir les logiciels malveillants, vous devez :

- Utiliser un logiciel antivirus

- Maintenir vos systèmes à jour

- Former les utilisateurs à la navigation sécurisée

Ces mesures contribuent à réduire le risque d'infection par des logiciels malveillants.

![Graphique montrant différents types de logiciels malveillants et leurs effets sur un système informatique.]

Hameçonnage

L'hameçonnage est une technique où quelqu'un vous piège pour obtenir des informations sensibles, comme vos identifiants de connexion, en se faisant passer pour une personne de confiance. Cela se fait généralement par e-mail. Repérer et bloquer les tentatives d'hameçonnage est essentiel pour la sécurité des données.

Reconnaître les tentatives d'hameçonnage

Pour reconnaître l'hameçonnage, soyez attentif à :

- Des adresses e-mail suspectes

- Un langage qui vous fait sentir pressé

- Des pièces jointes ou liens inattendus

Être capable de repérer ces signes est la première étape pour prévenir les attaques d'hameçonnage.

Techniques de prévention

Pour prévenir l'hameçonnage :

- Utilisez des filtres d'e-mail

- Configurez l'authentification multifactorielle (MFA)

- Formez les employés à reconnaître et signaler l'hameçonnage

Ces techniques aident à réduire le risque de tomber dans le piège de l'hameçonnage.

![Graphique montrant un exemple d'e-mail d'hameçonnage avec des signes d'avertissement mis en évidence.]

Rançongiciel

Le rançongiciel brouille vos fichiers et exige de l'argent pour les débrouiller. C'est une menace importante car il peut causer d'énormes perturbations. Comprendre comment fonctionne un rançongiciel et comment réagir à une attaque est indispensable.

Types de rançongiciels

Il existe différents types de rançongiciels :

- Crypto-rançongiciel chiffre vos fichiers

- Locker-rançongiciel vous empêche d'accéder à votre appareil

Chaque type apporte ses propres défis et nécessite une réponse différente.

Stratégies de réponse

Répondre à un rançongiciel implique :

- Avoir des sauvegardes régulières

- Ne pas payer la rançon

- Disposer d'un plan solide de réponse aux incidents

Ces stratégies aident à réduire l'impact d'une attaque par rançongiciel et vous permettent de reprendre vos activités plus rapidement.

![Diagramme montrant les étapes pour répondre à une attaque par rançongiciel, y compris les sauvegardes et la réponse aux incidents.]

Menaces internes

Les menaces internes proviennent de l'intérieur de votre organisation et peuvent être intentionnelles ou accidentelles. Elles impliquent des employés, des contractants ou des partenaires qui utilisent abusivement leur accès aux données. Stopper les menaces internes est crucial pour une sécurité complète des données.

Types de menaces internes

Les types de menaces internes comprennent :

- Les initiés malveillants qui veulent nuire délibérément à l'organisation

- Les initiés négligents qui causent des dommages par erreur

Chaque type présente ses propres défis et nécessite une approche différente.

Stratégies d'atténuation

Pour réduire les menaces internes :

- Mettre en place des contrôles d'accès stricts

- Surveiller les activités des utilisateurs

- Organiser régulièrement des formations sur la sécurité

Ces stratégies aident à réduire le risque de menaces internes et à maintenir la sécurité des données.

Incroyable ! 75% des professionnels de la sécurité ont constaté une augmentation des cyberattaques au cours de l'année dernière

Mise en œuvre des mesures de sécurité des données

La mise en place de mesures de sécurité des données implique l'utilisation d'un mélange de technologies, de politiques et de pratiques pour protéger les données contre les menaces. Ces mesures comprennent les contrôles d'accès, le chiffrement des données et la protection des terminaux. Examinons chacune d'entre elles.

Contrôles d'accès

Les contrôles d'accès limitent qui peut voir ou utiliser les ressources d'un système informatique. Ils sont indispensables pour protéger les données sensibles. La mise en place de bons contrôles d'accès permet de s'assurer que seules les personnes autorisées peuvent accéder aux informations importantes.

Types de contrôles d'accès

Il existe différents types de contrôles d'accès :

- Contrôles physiques comme les serrures et les agents de sécurité

- Contrôles techniques comme les pare-feu et le chiffrement

- Contrôles administratifs comme les politiques et procédures

Chaque type a un rôle spécifique dans la protection des données.

Meilleures pratiques

Les meilleures pratiques pour les contrôles d'accès comprennent :

- L'utilisation du principe du moindre privilège (ne donner accès qu'à ce qui est nécessaire)

- L'utilisation de contrôles d'accès basés sur les rôles

- La révision régulière des permissions d'accès

Ces pratiques aident à garantir que les contrôles d'accès fonctionnent bien et restent à jour.

Protéger vos données est crucial, particulièrement dans des contextes comme une data room pour investisseurs. Les contrôles d'accès et autres mesures de sécurité sont essentiels dans ces situations.

Chiffrement des données

Le chiffrement des données est le processus qui transforme les données en code secret pour empêcher les personnes non autorisées de les lire. C'est un élément crucial de la sécurité des données. L'utilisation de méthodes de chiffrement robustes aide à protéger les données tant au repos qu'en transit.

Normes de chiffrement

Les normes de chiffrement courantes incluent :

- AES (Advanced Encryption Standard)

- RSA (Rivest-Shamir-Adleman)

Ces normes offrent une sécurité extrêmement robuste pour le chiffrement des données. Connaître ces normes vous aide à choisir la méthode de chiffrement appropriée.

Meilleures pratiques de chiffrement

Les meilleures pratiques de chiffrement comprennent :

- Utiliser des algorithmes de chiffrement puissants

- Protéger les clés de chiffrement

- Chiffrer les données à la fois au repos et en transit

Ces pratiques aident à garantir que le chiffrement fonctionne bien et reste à jour.

![Graphique montrant différentes normes de chiffrement et les meilleures pratiques pour leur mise en œuvre.]

Protection des terminaux

La protection des terminaux consiste à sécuriser les appareils des utilisateurs finaux comme les ordinateurs portables, les ordinateurs de bureau et les téléphones contre les menaces. La mise en place de bonnes mesures de protection des terminaux aide à garantir que ces appareils ne deviennent pas des portes d'entrée pour les cyberattaques.

Solutions de sécurité pour terminaux

Les solutions de sécurité pour terminaux comprennent :

- Logiciels antivirus

- Outils de détection et de réponse pour terminaux (EDR)

- Systèmes de gestion des appareils mobiles (MDM)

Ces solutions aident à protéger les appareils des utilisateurs finaux contre diverses menaces.

Meilleures pratiques pour la sécurité des terminaux

Les meilleures pratiques pour la sécurité des terminaux comprennent :

- Maintenir les logiciels à jour

- Activer les pare-feu

- Former les utilisateurs aux pratiques sécuritaires

Ces pratiques aident à garantir que les appareils des utilisateurs finaux sont protégés contre les menaces et que les données restent sécurisées.

Vous souhaitez créer votre propre solution de partage de documents sécurisée ? Ce guide open-source vous guide tout au long du processus, avec des informations sur les mesures de protection des terminaux.

Élaborer une stratégie de sécurité des données

Une stratégie de sécurité des données définit l'approche d'une organisation pour protéger ses données. Elle comprend la gestion des risques, la réponse aux incidents et l'amélioration continue. Élaborer une stratégie solide est indispensable pour assurer la sécurité des données sur le long terme.

Gestion des risques

La gestion des risques consiste à identifier, mesurer et traiter les risques liés à la sécurité des données. C'est une approche proactive pour prévenir les violations de données et garantir la sécurité des informations. La mise en place de bonnes pratiques de gestion des risques aide les organisations à anticiper les menaces potentielles.

Évaluation des risques

Une évaluation des risques aide à identifier les menaces potentielles et les vulnérabilités. Cela implique d'analyser la probabilité et la gravité des différents types de violations de données. Cette étape est essentielle pour savoir où concentrer vos efforts de sécurité des données. Des évaluations régulières permettent de maintenir les mesures de sécurité à jour.

Stratégies d'atténuation

Les stratégies d'atténuation comprennent :

- La mise en place de contrôles de sécurité

- La réalisation d'audits de sécurité réguliers

- La fourniture de formations aux employés

Ces stratégies aident à réduire le risque de violations de données et à protéger les informations. La mise en œuvre de bonnes stratégies d'atténuation est essentielle pour une sécurité complète des données.

![Diagramme montrant les étapes impliquées dans la gestion des risques, y compris l'évaluation des risques et les stratégies d'atténuation.]

Réponse aux incidents

La réponse aux incidents consiste à se préparer et à gérer les violations de données et autres incidents de sécurité. C'est essentiel pour réduire l'impact d'une violation et revenir rapidement à la normale. Disposer d'un plan solide de réponse aux incidents aide les organisations à bien gérer les incidents de sécurité.

Plan de réponse aux incidents

Un plan de réponse aux incidents décrit les étapes à suivre lorsqu'un incident de sécurité se produit. Il comprend :

- Détection : Identifier l'incident

- Confinement : Empêcher sa propagation

- Éradication : Éliminer la menace

- Récupération : Revenir à la normale

Avoir un plan clair permet de s'assurer que l'organisation peut répondre rapidement et efficacement aux incidents de sécurité.

Meilleures pratiques pour la réponse aux incidents

Les meilleures pratiques pour la réponse aux incidents comprennent :

- Réaliser des exercices réguliers

- Disposer de plans de communication clairs

- Tirer des leçons des incidents passés

Ces pratiques aident à s'assurer que l'organisation est prête à gérer les incidents de sécurité et à minimiser leur impact.

![Graphique montrant les composants d'un plan de réponse aux incidents et les meilleures pratiques pour sa mise en œuvre.]

Pour les startups, disposer d'une stratégie solide de réponse aux incidents est crucial. Choisir la bonne data room pour startups peut être une partie importante de ce processus.

Amélioration continue

L'amélioration continue consiste à examiner et à mettre à jour régulièrement les mesures de sécurité pour faire face aux nouvelles menaces et aux points faibles. Ce processus aide à garantir que les mesures de sécurité des données restent efficaces et à jour. Mettre en place un processus d'amélioration continue est indispensable pour la sécurité des données à long terme.

Audits de sécurité

Les audits de sécurité consistent à examiner les mesures de sécurité d'une organisation pour identifier les points faibles et les domaines nécessitant des améliorations. Des audits réguliers permettent de s'assurer que les mesures de sécurité fonctionnent correctement et sont à jour. La réalisation d'audits de sécurité est un élément clé de l'amélioration continue.

Formation des employés

La formation des employés garantit que le personnel connaît les meilleures pratiques de sécurité et est prêt à gérer les incidents de sécurité. Offrir une formation régulière permet de s'assurer que les employés comprennent leur rôle dans la protection des données et peuvent identifier les menaces potentielles.

![Diagramme montrant les composants d'un processus d'amélioration continue, y compris les audits de sécurité et la formation des employés.]

Conformité aux réglementations de protection des données

Le respect des règles de protection des données est indispensable pour éviter les problèmes juridiques et maintenir la confiance des clients. Les règles principales comprennent le RGPD, HIPAA et CCPA. Comprendre et respecter ces règles permet de garantir que les données sont traitées de manière sûre et responsable.

Règlement général sur la protection des données (RGPD)

Le RGPD est une importante loi sur la protection des données qui s'applique aux organisations opérant dans l'Union européenne. Il établit des règles strictes pour le traitement des données et l'obtention du consentement des utilisateurs. Le respect du RGPD est essentiel pour les organisations qui traitent les données personnelles des citoyens de l'UE.

Droits des personnes concernées

Le RGPD accorde aux personnes divers droits, notamment le droit :

- D'accéder à leurs données

- De rectifier les données incorrectes

- D'effacer leurs données

Les organisations doivent mettre en place des processus pour traiter ces demandes. Connaître les droits des personnes concernées est essentiel pour la conformité au RGPD.

Notification de violation de données

Les organisations doivent informer les autorités et les personnes concernées des violations de données dans un délai de 72 heures. Cela nécessite des systèmes solides de détection et de réponse aux violations. Le respect des règles de notification des violations de données est indispensable pour la conformité au RGPD.

![Graphique montrant les composants clés de la conformité au RGPD, y compris les droits des personnes concernées et la notification des violations.]

Besoin de partager des documents en toute sécurité tout en restant conforme au RGPD ? Ce guide sur l'obtention d'un lien PDF peut vous aider à y parvenir.

Loi sur la portabilité et la responsabilité de l'assurance maladie (HIPAA)

HIPAA établit des normes pour protéger les informations sensibles des patients dans le secteur de la santé. La conformité implique la mise en place de mesures de protection pour garantir la confidentialité et la sécurité des données. Le respect des règles HIPAA est une obligation pour les organisations de santé.

Mesures de protection administratives

Les mesures de protection administratives comprennent des politiques et procédures pour gérer la sélection, le développement et la maintenance des mesures de sécurité. Ces protections aident à garantir que la confidentialité et la sécurité des données sont maintenues au sein de l'organisation.

Mesures de protection techniques

Les mesures de protection techniques concernent la technologie utilisée pour protéger les données, comme le chiffrement et les contrôles d'accès. La mise en place de bonnes mesures de protection techniques est indispensable pour la conformité HIPAA et pour garantir la protection des informations sensibles des patients.

![Diagramme montrant les composants clés de la conformité HIPAA, y compris les mesures de protection administratives et techniques.]

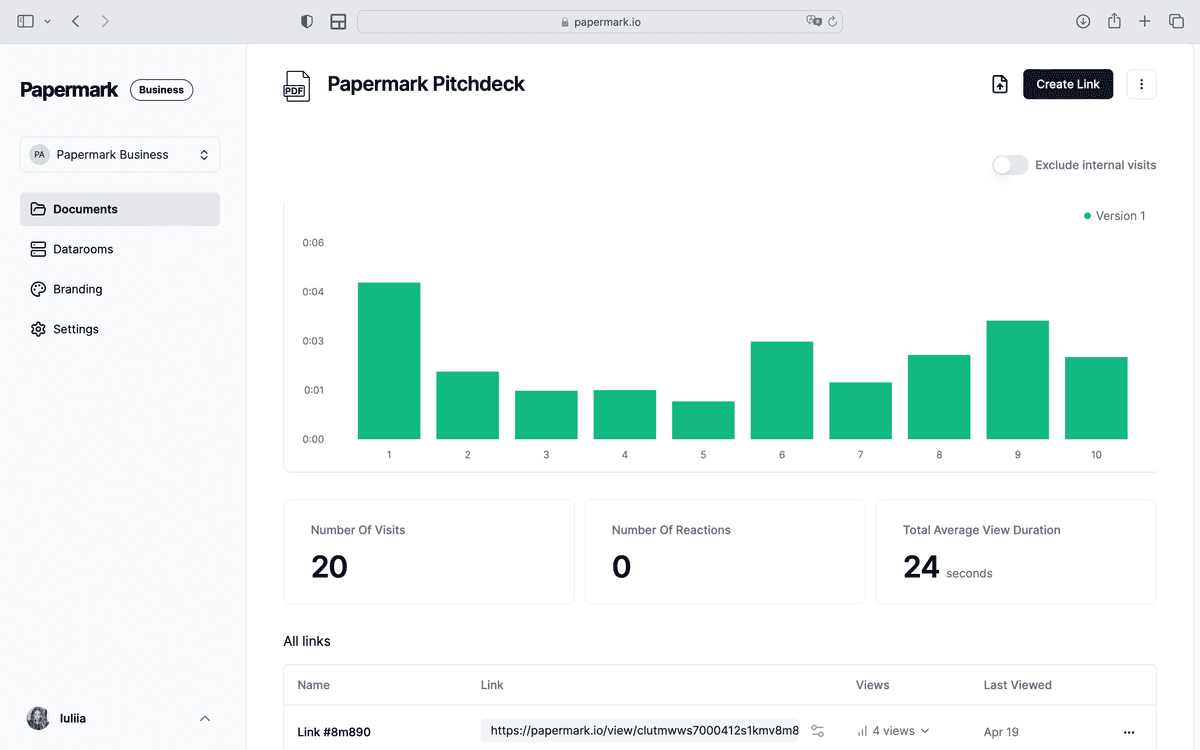

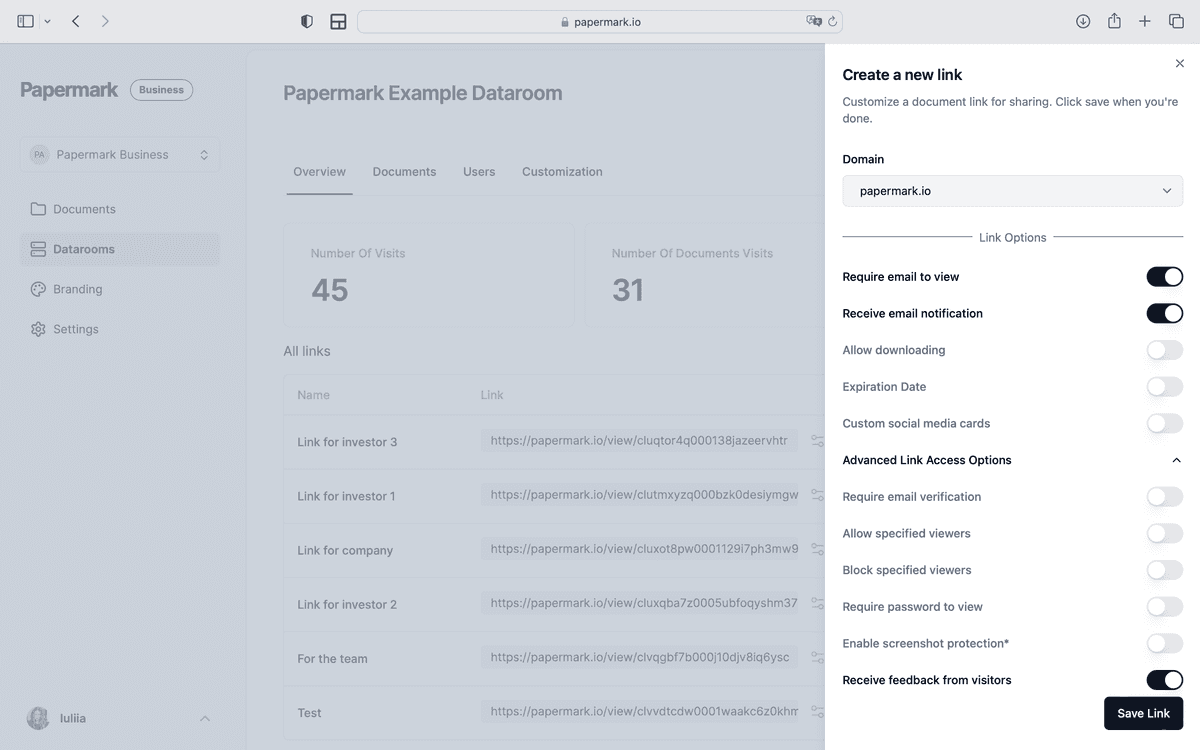

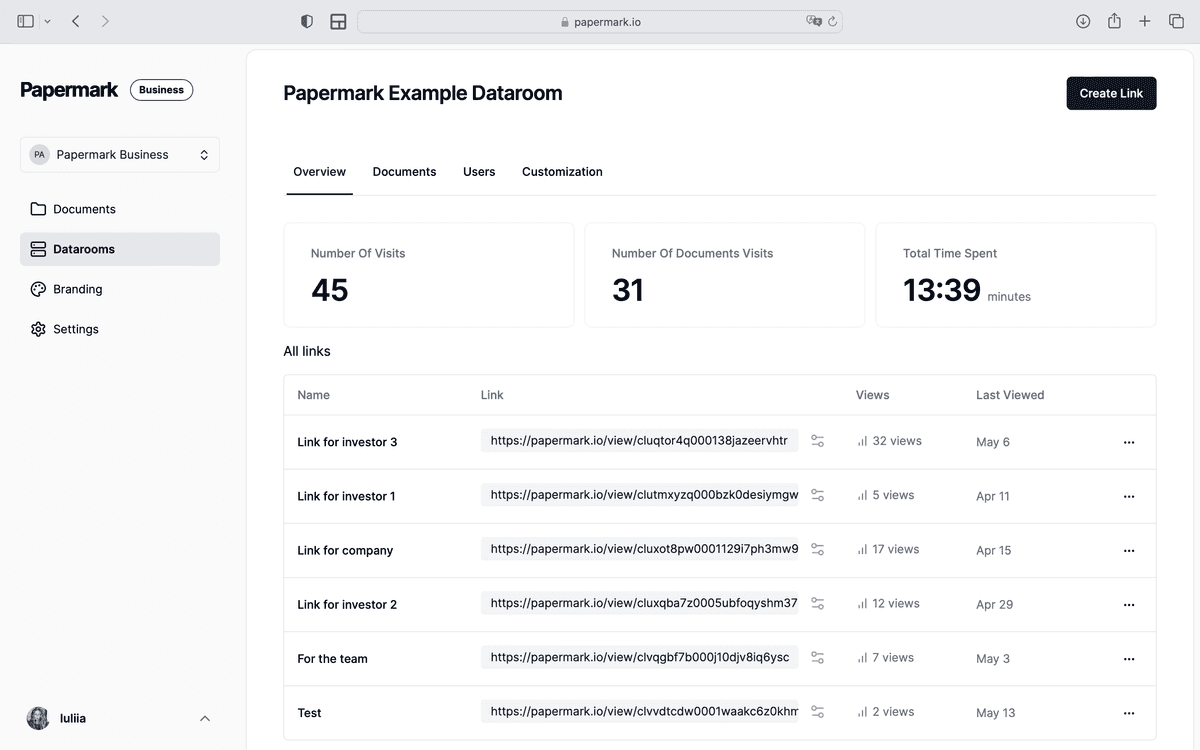

Comment Papermark peut-il aider ?

Papermark offre une configuration sécurisée de partage de documents avec des analyses de pages intégrées et une personnalisation complète, ce qui en fait une excellente solution pour garder les données en sécurité lors du partage et du travail collaboratif sur des documents. Voici comment Papermark.io répond aux principaux défis de la sécurité des données :

- Partage sécurisé de documents : Papermark.io garantit que les documents sont partagés en toute sécurité avec des contrôles d'accès et le chiffrement, réduisant ainsi le risque d'accès non autorisé.

- Analyses avancées : Les analyses en temps réel aident les organisations à suivre l'engagement des documents, ce qui est essentiel pour surveiller et répondre aux violations potentielles de données.

- Personnalisation de marque : La personnalisation complète permet aux organisations de conserver leur identité de marque tout en assurant un partage sécurisé des documents.

- Salles de données : Avec Papermark, vous pouvez créer des salles de données partageables avec un seul lien et des permissions avancées définies pour chaque lien

En utilisant Papermark, les organisations peuvent renforcer leurs mesures de sécurité des données, respecter les exigences réglementaires et obtenir des informations précieuses sur l'utilisation des documents, tout en maintenant une expérience professionnelle et fidèle à leur marque.

Avec Papermark, vous pouvez protéger vos fichiers en utilisant (conforme au RGPD) :

- Protection par mot de passe

- Chiffrement

- Création de listes d'autorisation/blocage des lecteurs

- Filigrane

- Conversion de PDF en image

- Partage sous forme de lien protégé

- Gestion des droits numériques (DRM)

- Utilisation de plateformes de partage sécurisées

Comment empêcher quelqu'un de transférer votre PDF et le partager en toute sécurité ?

Récapitulatif des apprentissages

Dans ce guide, nous avons couvert les aspects essentiels de la sécurité des données en 2026. De la compréhension des bases à la mise en place de mesures avancées et au respect des règles, nous avons exploré une approche complète pour protéger vos données. Voici un récapitulatif rapide des points clés :

- La sécurité des données est extrêmement importante en 2026 en raison de l'augmentation des cybermenaces.

- Les éléments importants incluent les politiques de sécurité des données, le chiffrement et l'authentification multifacteur.

- Méfiez-vous des menaces comme les malwares, le phishing, les ransomwares et les menaces internes.

- Vous devez mettre en place des éléments comme les contrôles d'accès et la protection des terminaux.

- Élaborez une stratégie de sécurité des données solide avec la gestion des risques et la réponse aux incidents.

- Respectez les réglementations comme le RGPD et HIPAA.

- Papermark.io dispose d'outils pour renforcer la sécurité des données et vous aider à respecter les règles.

Réflexions finales

La sécurité des données est un domaine en constante évolution. Rester informé des dernières menaces et des meilleures pratiques est indispensable pour protéger vos données et préserver la réputation de votre organisation. En mettant en œuvre les stratégies et les mesures décrites dans ce guide, vous pouvez renforcer votre sécurité des données et vous assurer que vos données restent en sécurité.

N'oubliez pas que la sécurité des données n'est pas une action ponctuelle mais un processus continu qui nécessite une amélioration constante et une vigilance permanente. Avec la bonne approche et les bons outils, comme ceux proposés par Papermark.io, vous pouvez garder une longueur d'avance et protéger vos données contre les menaces.

Dans l'actualité récente, la Ville d'Helsinki affirme ne pas savoir qui est à l'origine d'une importante violation de données dans leurs bases de données éducatives. Cette violation a affecté plus de 80 000 étudiants et leurs tuteurs, ainsi que les adresses e-mail et identifiants de tout le personnel YLE.

Sur une note plus positive, les technologies avancées de traitement de l'information offrent des télécommunications plus écologiques et une sécurité des données renforcée pour des millions de personnes. Un nouveau dispositif capable de traiter l'information en utilisant une petite quantité de lumière pourrait permettre des communications économes en énergie et sécurisées Phys.org.